Une faille critique dans le spouleur d’impression, appelée PrintNightmare, permet l’exécution de code à distance. Des correctifs sont disponibles, mais pas encore pour toutes les version de Windows. Certains experts prévoient une croissance du nombre d’attaques visant la vulnérabilité…

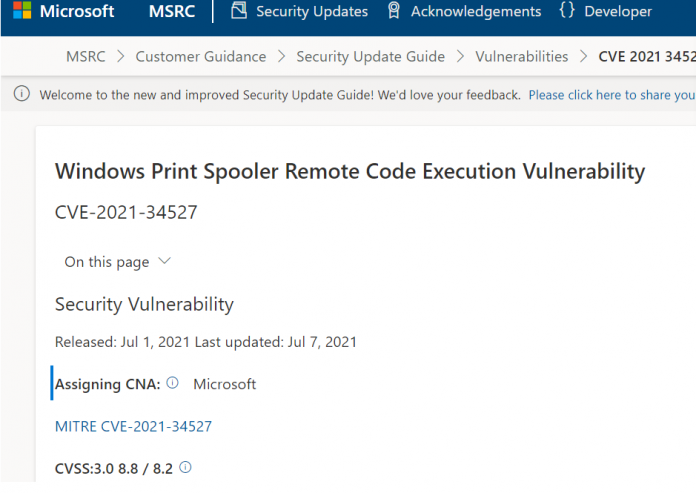

Identifié comme CVE-2021-1675 et CVE-2021-34527, ce bug critique concerne le spouleur d’impression de Windows (Windows Print Spooler). Il vient d’être corrigé par Microsoft pour certaines versions de l’OS. “Il existe une vulnérabilité d’exécution de code à distance lorsque le service Spouleur d’impression Windows effectue de manière incorrecte des opérations de fichiers privilégiés. Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait exécuter du code arbitraire avec des privilèges SYSTÈME. Un attaquant pourrait alors installer des programmes, afficher, modifier ou supprimer des données, ou créer de nouveaux comptes avec des droits d’utilisateur complets“, explique l’éditeur.

La mise à jour de juin ne contenait pas de correctif pour cette faille, il faut donc installer les correctifs disponibles. La mise à jour de sécurité publié au 7 juillet concerne Windows Server 2012, Windows Server 2016 et Windows 10, version 1607. Microsoft recommande d’installer ces mises à jour “immédiatement“.

Toutes les versions du système d’exploitation sont vulnérables mais toutes n’ont pas encore la mise à jour de sécurité adéquate. Pour télécharger les correctifs déjà existants pour Windows 10 1809, 1909, Windows Server 2008, 2004, Windows 8.1 ou encore Windows 7, qui n’est plus maintenu pourtant… rendez–vous ici.

L’exploitation de la vulnérabilité risque de s’intensifier

La faille en question a déjà été utilisée par des hackers, selon plusieurs experts en sécurité informatique. Et cela risque bien de continuer. Kaspsersky explique ainsi que “la semaine dernière, des chercheurs ont accidentellement publié l’expérimentation d’un exploit révélant une vulnérabilité critique du Windows Print Spooler, également connue sous le nom de PrintNightmare. Bien que l’exploit ait été rapidement retiré de GitHub, certains utilisateurs ont néanmoins réussi à le télécharger et à le repartager. PrintNightmare peut donc être utilisé par des cybercriminels avec un compte utilisateur normal, pour prendre le contrôle d’un serveur ou d’une machine cliente vulnérable qui utilise le service Windows Print Spooler. Cela donne à l’attaquant une opportunité de distribuer et d’installer des programmes malveillants sur l’ordinateur de la victime (y compris les contrôleurs de domaine vulnérables), mais aussi de voler des données stockées et de créer de nouveaux comptes avec tous les droits d’utilisateur. ”

Suite à la publication de la première version de l’expérimentation, des chercheurs se sont mis à publier d’autres versions de l’exploit, explique l’éditeur qui précise que “la vulnérabilité PrintNightmare est également susceptible d’être exploitée dans de nouveaux modules disponibles sur des plateformes, tels que Mimikatz et Metasploit“. Par conséquent, ses experts prévoient un nombre croissant de tentatives d’accès aux ressources des entreprises à l’aide de cet exploit PrintNightmare, “accompagné d’un risque élevé d’infection par ransomware et de vol de données“.