Solutions Numériques a organisé une nouvelle « Table ronde de la rédaction » consacrée cette fois-ci à la sécurisation des accès de l’entreprise étendue, sans compromis pour l’expérience utilisateur. Un webinaire passionnant car tous les sujets sont traités sans langue de bois par nos quatre experts en cyber sécurité.

Et il y a d’ailleurs beaucoup de chose à dire dans ce domaine car la surface d’attaque des entreprises s’est beaucoup agrandie en 2020 avec le recours massif au télétravail et à l’utilisation plus fréquent d’applications dans le cloud. Et comme les experts le redoutaient, les cyberattaques se sont multipliées dans le cadre de ce « flex office » où les vulnérabilités des installations se sont multipliées.

Parmi les attaques les plus récentes et les plus spectaculaires, Microsoft a détecté en mars le ransomware DearCry dans les serveurs Exchange de dizaines de milliers d’organisations. Or, 80 000 serveurs seraient non patchables car trop anciens selon Palo Alto. Dans le même temps, les outils de bureautique comme Office 365 et Teams continuent à subir beaucoup de cyber attaques, Les médias ont aussi relaté celle de hackers aux États-Unis qui ont accédé aux 150 000 caméras appartenant aux 24 000 clients (hôpitaux, écoles, prisons, aéroports, etc.) de Verkada, une entreprise de sécurité US.

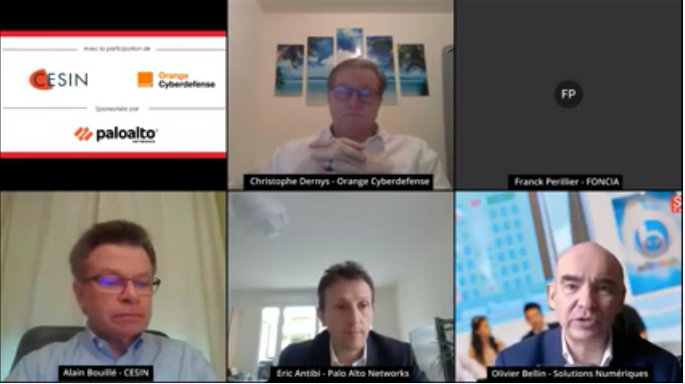

Quatre experts de la cyber sécurité

Et comme la liste des cyber attaques majeures est très longue actuellement, Olivier Bellin a invité quatre experts de la cyber sécurité pour qu’ils vous donne des solutions et des parades contre elles dans le cadre de l’entreprise étendue. La rédaction a eu le plaisir d’accueillir Alain Bouillé, le délégué général du Club des Experts de la Sécurité de l’Information et du Numérique (Cesin) ; Franck Perillier, le RSSI Groupe de Foncia, un expert de l’immobilier ; Christophe Dernys, le directeur Solutions de Confiance chez Orange Cyberdéfense, un intégrateur spécialisé en cyber sécurité ; et enfin, Eric Antibi, le directeur Technique en France du fournisseur Palo Alto.

Le confinement a permis de rebattre les cartes des architectures de sécurité et de repenser le rôle du VPN

Ils constatent qu’un an après le début des confinements en mars 2020, les DSI et RSSI sécurisent plus facilement l’accès au système d’information – jadis très périmétrique historiquement – dans le cadre de l’entreprise étendue. Et surtout, sans trop compromettre l’expérience utilisateur des collaborateurs confinés en télétravail. « Le confinement a permis de rebattre les cartes des architectures de sécurité. Quand il y a eu la première vague de télétravail, le PC utilisé était bien souvent celui de l’utilisateur confiné. Il n’avait donc pas forcément les droits et la protection nécessaires pour accéder en toute sécurité au système d’information de l’entreprise, via son VPN notamment. Ce dernier était pourtant activé même si l’utilisateur l’utilisait surtout pour transiter via le SI de l’entreprise pour accéder ensuite à des applications ou à des données dans le cloud » analyse Alain Bouillé. « De nombreux DSI ont donc repenser ensuite l’utilisation du VPN, qui n’est plus utilisé systématiquement, afin d’autoriser davantage de connexions Internet via les box domestiques, mais en introduisant des contrôles complémentaires et des accès renforcés. L’authentification multi factorielle (MFA) a fait son apparition et je constate d’importants déploiements en parallèle d’outils EDR, qui sont LA solution la plus efficace pour intercepter des attaques du type ransomwares, afin qu’elles ne fassent trop de dégâts ».

La DSI doit-elle sécuriser seulement le matériel qu’elle fournit à l’utilisateur ?

Un témoignage du Cesin validé au quotidien par Franck Perillier, RSSI /CISO de Foncia, un groupe spécialisé dans l’immobilier, à un détail près. Selon lui, la DSI ne peut sécuriser que ce qu’elle fournit à l’utilisateur, et pas forcément son équipement personnel, si elle veut pouvoir créer une sphère de confiance à l’intérieur du réseau de l’entreprise étendue. Franck Perillier souligne au passage le risque de perte de traçabilité sur Internet du fait de l’arrêt des proxys, mais il a trouvé des solutions.

Il recommande aux entreprises et aux utilisateurs de mettre en place une protection à trois niveaux dans le cadre du télétravail : « Il est très important de protéger la messagerie, qui est le principal vecteur d’attaques ; il est aussi préférable d’éviter de naviguer sur des sites compromis et vers des solutions qui pourraient projeter la solution proxy dans le cloud, surtout dans le cadre du télétravail via Internet. Ensuite, il convient de déployer les mesures classiques de protection en protégeant les ressources IT accessibles par les personnes depuis l’extérieur. Il faut donc renforcer l’authentification en déployant progressivement du MFA quand c’est possible. Le recours à des VPN reste possible au final, mais au détriment de la performance réseau de l’utilisateur, qui a un pied dans Internet et un autre dans l’entreprise comme le soulignait Alain Bouillé ». Au-delà des considérations purement techniques, Franck Perillier souligne l’importance de réaliser un gros travail de sensibilisation active sur ces sujets sensibles auprès des collaborateurs.

Faut-il remplacer tous ses équipements réseaux et de sécurité existants pour améliorer l’expérience de l’utilisateur distant… ?

Des conseils à suivre bien évidemment, mais supposent-ils pour les entreprises de remplacer tous leurs équipements réseaux et de sécurité existants ? « C’est une vraie question pour les clients qui ont investi beaucoup d’argent sur du best of breed. Mais cette option est impossible financièrement et opérationnellement parlant », estime Christophe Dernys, le directeur Solutions de Confiance chez Orange Cyberdéfense. « Le prestataire ou le fournisseur doivent donc les accompagner avec du conseil pour les aider à réaliser des migrations AS-IS à l’identique vers une nouvelle solution de cybersécurité. Le client doit aussi convertir ses politiques de sécurité en parallèle ».

Palo Alto ne préconise pas non plus de « Big Bang » et le remplacement de tous les équipements de cyber sécurité dans l’entreprise étendue. « Nous conseillons aux entreprises d’adopter une stratégie de protection qui tienne compte du portage régulier de ses applications dans le cloud au plus proche de ses utilisateurs, mais aussi de la protection des sites distants, lesquels ne nécessitent pas forcément de déployer du matériel et du logiciel sur site », explique Eric Antibi. « Ce type de transformation s’est accélérée chez les clients avec la crise sanitaire et on a vu apparaître l’utilisation d’offres de type Sase (Secure access services edge) avec une solution unique pour sécuriser les collaborateurs de l’entreprise étendue qui travaille via le cloud ».

… Au profit de solutions de protection « full cloud ?

Alain Bouillé conseille aussi aux entreprises d’adapter leur patrimoine IT existant. « Quand toutes vos architectures et vos équipements IT sont dans le cloud, quel avenir pour vos équipements sur site et vos projets d’externalisation en matière de sécurité, qui devient une réalité ? Concernant l’IAM par exemple, la vraie question est de savoir si toutes les analyses de risques vont-elles être dans le cloud. Idem, qui va gérer le coffre-fort contenant les accès et les mots de passe pour votre système d’information ? Il est urgent de répondre au moins à ces quelques questions avant de déployer de nouvelles solutions de cyber sécurité ».

Franck Perillier abonde également dans ce sens et souligne l’importance d’utiliser désormais des solutions de protection « full cloud » : « la posture de sécurité des entreprises évolue même si elles ont privilégié pendant des années les installations sur site. C’est moins le cas aujourd’hui dans une entreprise étendue car certaines applications passent en Saas. Il est donc nécessaire d’utiliser désormais des solutions de protection « full cloud », comme Palo Alto Prisma, afin d’éviter à la DSI de passer trop de temps à gérer la sécurité de ses infrastructures dans le cloud hybride ».

Les entreprises qui n’ont pas les ressources en interne doivent utiliser des SOC managés

Nos experts ont insisté sur l’intérêt d’utiliser des SOC managés si l’entreprise manque de compétences suffisantes en interne. « DSI pensez à avoir cet outil indispensable car un DSI qui n’utilise pas un SOC est un DSI aveugle » selon Alain Bouillé. Le SOC n’est plus un outil réservé aux grands comptes, comme l’a rappelé Christophe Dernys, le directeur Solutions de Confiance chez Orange Cyberdéfense. L’intégrateur a d’ailleurs lancé récemment une offre de SOC managé dédiée aux PME.

Franck Perillier, RSSI /CISO de Foncia, souligne aussi l’intérêt du SOC, car l’union fait la force, mais il conseille aussi aux entreprises de se doter de ressources en interne, afin de mieux sécuriser les accès de l’entreprise étendue, sans compromis pour l’expérience utilisateur. Enfin, Eric Antibi conseille de « privilégier la simplicité dans le traitement des problèmes de cyber sécurité, tout en responsabilisant les utilisateurs afin de leur garantir une meilleure expérience lors de l’utilisation. Enfin, il convient d’automatiser un maximum de tâches, surtout dans le cadre de d’entreprise étendu qui doit protéger x centaines ou milliers d’utilisateurs ou de sites distants »