Comment renforcer la sécurité des accès du système d’information tout en offrant l’expérience la plus fluide possible aux utilisateurs ? Tel est le dilemme qui se pose aujourd’hui aux RSSI.

Le monde de la gestion des identités et des accès aux applications est à la croisée des chemins. D’un côté, les utilisateurs de plus en plus opposés à se soumettre à des procédures d’authentification complexes, qui rechignent à saisir encore et encore des mots de passe complexes pour leurs multiples applications, notamment pour accéder aux applications SaaS de l’entreprise. De l’autre, les DSI doivent renforcer la sécurité d’un système d’information de plus en plus porté par le Cloud public et le tout en optimisant leur budget de fonctionnement

Le bon vieux mot de passe a fait son temps !

Une étude menée par le Ponemon Institute en 2019 pour le compte du fournisseur de dispositifs d’authentification Yubico montre que les collaborateurs perdent en moyenne 12,6 minutes par semaine à saisir et réinitialiser leurs différents mots de passe, soit près de 11 heures de travail perdues chaque année par personne. « Une expérience utilisateur difficile et souvent anxiogène : de très nombreux utilisateurs vivent mal le fait de devoir se rappeler puis changer les mots de passe régulièrement » reconnait Nicolas Petroussenko, country manager d’Okta France. « S’ils en comprennent l’intérêt sécuritaire, ils en déplorent l’impact négatif sur leur expérience utilisateur d’autant plus que les responsables sécurité ont souvent eu la mauvaise idée de complexifier les politiques de mot de passe et demander des changements fréquents, ce qui a eu pour effet pervers le fait que les utilisateurs finissent trop souvent par les noter quelque part pour s’en souvenir !» La même étude Ponemon Institute pointe ainsi de multiples mauvaises pratiques très largement répandues, comme ces 69 % de répondants qui partagent leurs mots de passe avec leurs collègues ou encore ces 51 % qui réutilisent invariablement les 5 mêmes mots de passe sur leurs comptes privés ou professionnels.

L’approche “Zero-Trust” fait consensus

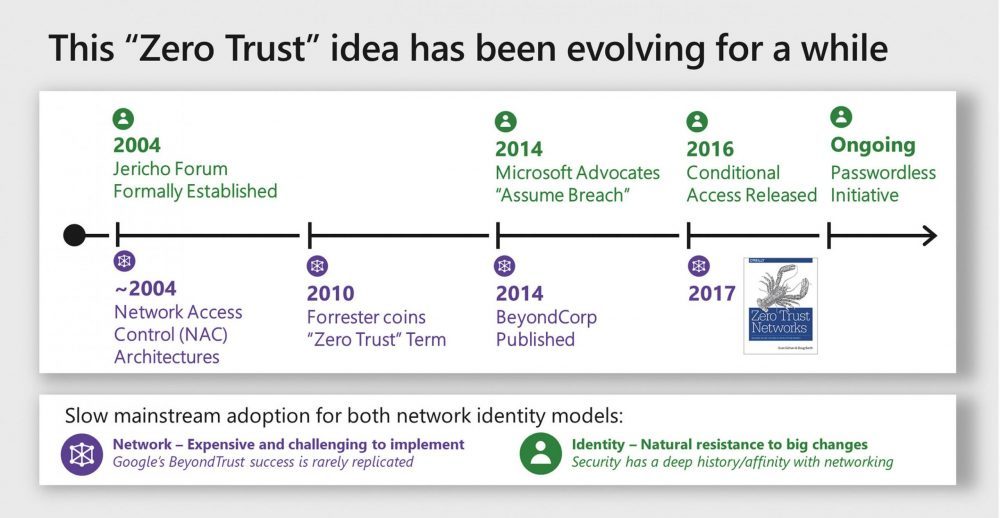

Si la mise en place de solutions des SSO (Single Sign-On) ou encore de MFA (Multi-Factor Authentication) constitue un premier niveau de réponse, pour les analystes l’approche “Zero-Trust” apporte les éléments de réponse nécessaires pour sortir du modèle de sécurité périmétrique en vigueur jusqu’à aujourd’hui. Le principe selon lequel tout ce qui connecte depuis l’intérieur du firewall est réputé de confiance et tout ce qui se connecte depuis l’extérieur est considéré comme suspect a poussé à la mise en place de VPN pour supporter des accès dits externes, une approche qui, elle aussi pose son lot de difficultés sécuritaires. La connexion au VPN nécessite un mot de passe de plus et le logiciel client vient perturber l’expérience utilisateur, et cette infrastructure dédiée peut s’avérer difficile à dimensionner face à des pics d’activité comme récemment avec le COVID. « Cette vieille idée de sécurité périmétrique est totalement dépassée compte tenu des transformations profondes d’usage et “Zero-Trust” est un changement complet de paradigme répondant aux nouveaux usages » estime Nicolas Petroussenko. « L’approche part du principe qu’il faut redéfinir le périmètre de sécurité, et considérer par défaut que toute demande d’accès est suspecte qu’elle vienne de l’intérieur de l’entreprise ou de l’extérieur. Ainsi, le nouveau périmètre de sécurité devient l’utilisateur, où qu’il se trouve, et quel que soit le terminal utilisé pour se connecter. » L’éditeur estime qu’une bascule vers un modèle de sécurité “Zero-Trust” est la clé pour aller vers une approche “Passwordless” dans laquelle toute demande d’accès est analysée à la volée de manière fine afin que, selon l’évaluation réalisée, on accorde l’accès ou pas. L’évaluation dynamique tient compte du terminal, selon qu’il s’agisse d’un poste reconnu/trusté ou pas, de plages IP non suspectes, qu’il s’agisse d’un comportement habituel de l’utilisateur ou pas, etc. Le système accorde alors l’accès, adresse une demande d’authentification double, voire triple à l’utilisateur, ne lui accorde qu’un accès limité ou le lui interdit si l’évaluation s’avère défavorable.

Pourquoi repenser le cycle de vie des identités

En outre, les entreprises doivent améliorer les processus internes pour être plus efficaces au quotidien et l’IAM est au cœur des démarches d’efficacité opérationnelle des DSI, comme le souligne Kristine Kirchner, vice-présidente en charge du développement de Wallix : « Les entreprises expriment le besoin d’automatiser les opérations de provisioning des utilisateurs dans les applications, notamment dans le cadre des processus d’arrivée/départ/mouvement. En effet ces opérations sont très coûteuses pour les DSI et la valeur ajoutée est faible s’agissant d’opérations répétitives dont le seul enjeu est la rigueur d’exécution. » Les capacités d’automatisation de la plateforme de gestion des identités et des accès aux applications est clé dans cette refonte des processus mais ce type de projet se heurte à la problématique de la qualité de données sur lesquelles le provisioning automatique va être mis en place. « Il est ainsi primordial – et c’est notre proposition de valeur – de donner à nos clients la capacité de vérifier la cohérence des sources de données et d’en examiner les évolutions dans le cadre de campagnes d’audits régulières. Pour nous, dans le cycle de vie des identités, la gouvernance vient en amont et non en aval du provisioning. Nous souhaitons donner à nos clients les moyens de certifier et recertifier les accès et les habilitations au plus tôt et de façon continue, nous pensons que c’est cette façon de travailler qui leur fait gagner le plus de temps. »

La réussite d’un projet IAM nécessite la mise en place d’une équipe projet qui doit intégrer des experts métiers explique Ruthy Seng, architecte IAM chez Lyvoc : « Une équipe projet adaptée doit regrouper non seulement des experts IT mais aussi des experts métiers de la communication, par exemple la présence de RH est indispensable. Il faut ensuite réduire la part de customisation, le sur-mesure. »

Privilégier les quick-win pour faciliter l’adoption

Pour l’expert, le choix d’une solution du marché est préférable afin de bénéficier des retours d’expérience des éditeurs et des processus métiers mis en place chez leurs clients. En outre, il faut privilégier les “quick-win” afin d’offrir rapidement aux utilisateurs des fonctionnalités leur facilitant l’usage et ainsi assurer l’adoption de la solution dès le début du projet. « Nous conseillons une approche progressive: réduire le périmètre applicatif et fonctionnel au début du projet et intégrer au fur et à mesure de nouvelles applications et fonctionnalités. Enfin, intégrez votre solution d’IAM avec les outils RH. Vous obtiendrez une meilleure gestion du cycle de vie des utilisateurs et une réduction des frictions entre les équipes, tout en augmentant leur productivité. »

De contrainte pour les utilisateurs et de poids pour les équipes IT, la gestion des identités et des accès doit désormais réaliser sa révolution culturelle. Bienvenue dans l’ère du “Zero Sign-On” !