L’équipe de chercheurs de Kaspersky a enquêté sur une campagne malveillante de grande envergure ciblant depuis 2015 le secteur de l’hôtellerie.

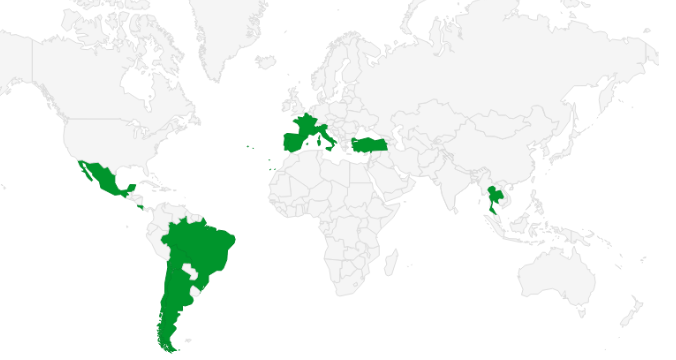

La campagne, nommée “RevengeHotels“ s’est “intensifiée” en 2019, indiquent les chercheurs, qui ont trouvé des cibles un peu partout dans le monde, en Amérique latine, Asie et Europe : Espagne, France et Italie. L’objet : les cartes bancaires des clients de grands hôtels. Une vingtaine d’établissements ont d’ores et déjà été victimes d’attaques ciblées. Et des hôtels “encore plus nombreux” sont “potentiellement touchés à travers le monde“.

RevengeHotels est une campagne malveillante fait intervenir différents groupes employant des chevaux de Troie d’accès à distance (RAT) classiques pour infecter les entreprises dans le secteur de l’hôtellerie, indiquent les chercheurs dans le rapport. Le principal vecteur d’attaque de cette campagne consiste en des e-mails comportant des documents Word, Excel ou PDF infectés en pièces jointes. Certains d’entre eux exploitent la vulnérabilité CVE-2017-0199, en la chargeant au moyen de scripts VBS et PowerShell puis en installant des versions personnalisées de divers RAT et d’autres malwares spécialement adaptés, tels que ProCC, sur les machines des victimes, avec la capacité d’y exécuter des commandes afin d’établir un accès distant aux systèmes infectés.

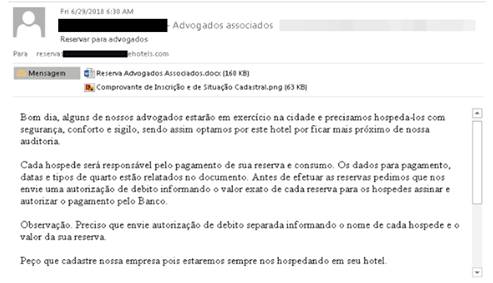

Une fausse demande de réservation pour un groupe nombreux de clients

Chaque e-mail de spear-phishing a été conçu avec une attention toute particulière portée aux détails, leur expéditeur se faisant généralement passer pour un représentant réel d’une entreprise authentique et formulant une fausse demande de réservation pour un groupe nombreux de clients. “Il est à noter que même les destinataires prudents peuvent se faire berner en ouvrant et téléchargeant les pièces jointes à ces messages car ceux-ci regorgent de détails – par exemple des copies de documents juridiques et les motifs de la réservation – pour se montrer convaincants. Le seul détail susceptible de trahir l’auteur de l’attaque serait une faute de frappe dans le nom de domaine de l’entreprise.”

Une fois infecté, l’ordinateur destinataire devient non seulement accessible à distance au groupe cybercriminel à l’origine de l’attaque mais, comme le montrent les indices recueillis par les chercheurs de Kaspersky, cet accès distant aux systèmes de réception des hôtels et aux données qu’ils renferment est revendu sur des forums criminels sous la forme d’un abonnement. Le malware collecte des données dans le presse-papiers de ces systèmes, les files d’attente des imprimantes ou encore sur des copies d’écran (cette fonction étant déclenchée au moyen de mots-clés spécifiques en anglais ou en portugais). Du fait que le personnel des hôtels copie souvent les données de carte de crédit des clients auprès des voyagistes aux fins de facturation, ces données risquent également d’être piratées.

Les données télémétriques de Kaspersky confirment la présence de cibles en Argentine, en Bolivie, au Brésil, au Chili, au Costa Rica, en Espagne, en France, en Italie, au Mexique, au Portugal, en Thaïlande et en Turquie. Cependant, d’après des informations extraites de Bit.ly, un service d’abréviation d’url couramment employé par les auteurs d’attaques afin de propager des liens malveillants, les chercheurs de Kaspersky supposent que les utilisateurs de nombreux autres pays ont au moins accédé au lien malveillant, ce qui laisse penser que le nombre de pays comptant des victimes potentielles pourrait être plus élevé.