Microsoft a publié hier un patch de sécurité d’urgence pour Internet Explorer, dont une vulnérabilité permet potentiellement de prendre le contrôle d’un ordinateur.

Lundi 23 septembre, Microsoft a publié un correctif pour une vulnérabilité Zero-Day dans Internet Explorer qui a été exploitée largement. Quelles conséquences possibles à cette vulnérabilité ? ” L’exploitation de cette vulnérabilité pourrait conduire l’attaquant à exécuter du code arbitraire avec les mêmes privilèges que l’utilisateur actuel. Au cas où ce dernier disposerait d’accès à privilèges de compte administrateur, un attaquant pourrait effectuer diverses actions sur le système, allant de la création d’un nouveau compte doté de tous les privilèges à l’installation de programmes, voire à la modification de données“, explique Satnam Narang, Senior Research Engineer chez Tenable

Michal Salat, Director of Threat Intelligence chez Avast, ajoute : ” Une simple visite sur une page Internet infectée par un exploit ciblant cette vulnérabilité permettrait à un attaquant d’exécuter du code à distance, et donc d’exécuter un programme sur le PC, comme le ferait son utilisateur. Si ce dernier possède les droits d’administrateur, ce qui est relativement courant pour les PC sur lesquels Internet Exploreur est toujours installé, l’attaquant aurait le contrôle total sur l’ordinateur. Même avec les droits d’accès les plus faibles, le cybercriminel pourrait exécuter une attaque d’élévation de privilèges au niveau local pour obtenir les droits d’administrateur. “

La vulnérabilité en question porte le nom CVE-2019-1367. Elle est présente au sein du moteur responsable de l’exécution de scripts de site Web, tels que JavaScript. Reportez-vous à la section Mises à jour de sécurité pour obtenir des informations supplémentaires sur la mise à jour cumulative d’Internet Explorer ou les mises à jour de sécurité correspondantes.

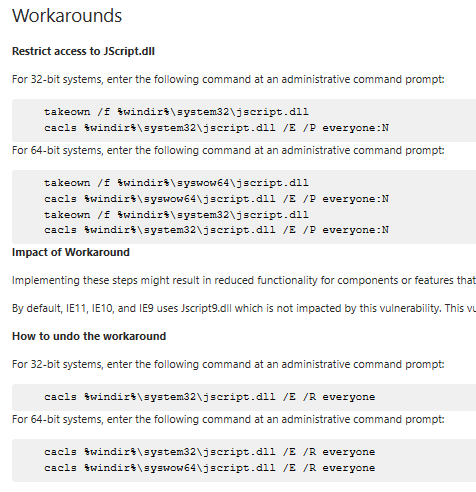

Par ailleurs, Microsoft a fourni des solutions pour les systèmes 32 bits et 64 bits en limitant l’accès au fichier JScript.dll. Un administrateur peut le faire en entrant des commandes spécifiques dans l’invite de commande ; les commandes sont disponibles à la fin de la page d’avis de sécurité. “Toutefois, ces solutions ne doivent être utilisées que temporairement jusqu’à ce que l’application de correctifs soit possible“, souligne Satnam Narang.