Longtemps négligée, la sécurité des réseaux industriels devient un enjeu brulant alors que les entreprises réalisent leur transformation numérique et adoptent les concepts de l’industrie 4.0 dans leurs ateliers. Les solutions se mettent en place pour protéger ces ressources critiques.

Les installations industrielles sont désormais des cibles des pirates informatiques. L’attaque Stuxnet contre les installations nucléaires iraniennes en 2010 a fait école, à l’image de l’attaque de BlackEnergy contre les centrales électriques ukrainiennes de 2015 ou plus récemment l’arrêt des sites de production Renault en 2017 du fait de la dissémination généralisée de WannaCry. Les systèmes industriels sont bien moins sécurisés que les installations IT des entreprises et les attaquants en profitent.

Une analyse du risque cyber s’impose à tous les industriels

Accès réseaux non répertoriés, données non chiffrées, systèmes encore configurés avec des mots de passe par défaut, le manque de culture sécurité des industriels facilitent la tâche des attaquants. Et si l’ANSSI exhorte les industriels français à muscler leur cyberdéfense, beaucoup reste à faire. Vincent Riondet, manager en charge de l’engineering et la cybersécurité au département Transformation Digitale de Schneider Electric, souligne : « Nous rencontrons des clients encore à l’âge de pierre sur le plan de la cybersécurité. Des clients qui n’ont toujours pas pris conscience des risques et n’ont pas provisionné les budgets nécessaires à la sécurisation de leurs installations. A côté de cela, nous avons des clients qui ont engagé des démarches de sécurisation de leurs installations industrielles depuis 2- 3 ans maintenant. Ils sont aujourd’hui au stade de la création de SOC et de l’homologation de leurs systèmes industriels. On observe donc une très grande disparité de maturité sur le marché français avec quelques entreprises en avance sur un gros des troupes encore très en retard, et pas uniquement des PME. »

L’ouverture prônée par les concepts “Industrie 4.0” pose problème

Si les industriels lancent de plus en plus de projets de type industrie 4.0, connectant leurs équipements et machines à des services d’analyse de données, afin d’optimiser la production et améliorer la maintenance, ces échanges de données introduisent des risques nouveaux d’autant que le cycle de vie des installations industrielles sont longs. Les installations ont parfois été mises en place il y a 10-15 ans sans souci de leur cybersécurité, et cela demande beaucoup de temps aux entreprises de renouveler ou simplement rénover des outils de production qui fonctionnent en continu. « Les mentalités sont aussi longues à faire bouger et les métiers ont encore du mal à demander de l’aide à leur RSSI pour sécuriser les installations. Inversement, quand le RSSI commence à regarder les infrastructures industrielles, il est généralement surpris par l’hétérogénéité des technologies mises en œuvre » ajoute Vincent Riondet.

Schneider Electric, qui a fusionné ses activités transformation digitale et cybersécurité, mise sur la formation et la sensibilisation aux risques à tous les niveaux de l’entreprise, depuis les responsables industriels jusqu’aux opérateurs qui interagissent avec les systèmes. « Il faut faire prendre conscience aux collaborateurs, quel que soit leur niveau de responsabilité dans l’entreprise, des enjeux de la cybersécurité sur les systèmes industriels. Nous avons bien évidemment des formations plus techniques afin de mener un projet de sécurisation, avec des focus sur la réglementation, les technologies disponibles. » Audit de l’existant avec une cartographie des systèmes en place, analyse de risques, bien souvent les systèmes industriels réellement en place sont mal maîtrisés et mal connus des industriels eux-mêmes. « Ce sont les fondamentaux qui permettent d’aller plus loin par la suite » ajoute l’expert. « On passe ensuite en phase de conception. Nous accompagnons le client dans l’évolution de son architecture, la gestion de ses backups, les opérations de télémaintenance, le cloisonnement de ses systèmes, etc. »

Des méthodes de sécurisation bien connues mais peu adaptées aux contraintes des industriels

Recette connue dans le monde militaire ou le nucléaire, l’isolation des zones les plus sensibles pose de vrais problèmes de mise en œuvre aux industriels. Xavier Facélina, CEO de Seclad, explique pourquoi : « L’approche pour la protection des systèmes industriels et systèmes critiques porte sur une isolation par zones. On crée des frontières entre les systèmes les plus critiques et les autres systèmes, mais aujourd’hui ces frontières ne peuvent plus être totalement hermétiques. Le mouvement industrie 4.0, l’IoT poussent les entreprises à de plus en plus vouloir connecter leurs équipements avec l’extérieur. Nous avons créé des dispositifs qui jouent à la fois ce rôle de frontière efficace, mais autorisent néanmoins un échange de données entre zones, qu’il s’agisse d’un flux de données ou de protocoles bidirectionnels comme le nécessitent tous les protocoles internet. »

Un marché de passerelles réseaux est apparu afin de proposer des solutions marquant une rupture physique entre les réseaux de zones différentes. Les diodes réseaux de Thales, Fox IT ou Bertin IT permettent à un réseau sécurisé d’envoyer des données vers l’extérieur mais empêche physiquement tout accès de l’extérieur vers les ressources de ce réseau. Ces solutions sont efficaces mais limitées puisque l’essentiel des protocoles internet habituel nécessitent une communication bidirectionnelle pour envoyer des données. Mis à part le simple export de fichiers de données, il est compliqué d’échanger des données avec ces zones protégées. Seclad se distingue avec une solution de coupure réseau non plus basée sur une diode mais sur une coupure au niveau électronique, une solution technique qui assouplit l’approche et qui a notamment été sélectionnée par la SNCF, en combinaison avec un firewall Stormshield pour protéger son réseau industriel national. Mais souvent les entreprises se contentent de firewalls qui, eux aussi, commencent à être adaptés aux spécificités du milieu industriel.

Les briques de sécurité IT apprennent à parler « Industrie 4.0 »

Les éditeurs de solutions de sécurité classiques ont bien compris l’émergence de ce besoin de sécuriser des infrastructures industrielles où les protocoles de communication SCADA sont bien spécifiques, parfois même ont été développés par chaque industriel pour répondre à ses besoins spécifiques. Parmi les premiers acteurs de la cybersécurité à s’être positionné sur ce marché, Stormshield, filiale d’Airbus Defence and Space.

Khobeib Ben Boubaker, responsable des ventes et du développement de la gamme sécurité industrielle de Stormshield, explique les capacités de ses solutions dans ce domaine critique : « Dans notre gamme de firewall SNS, nous supportons certains protocoles industriels propriétaires tels que ceux de Schneider, Siemens, Rockwell, ABB, etc. Par contre, nous avons identifié par moins de 700 protocoles non standards dans le monde qui sont utilisés par les industriels pour des besoins bien spécifiques. Nous disposons d’une fonction de signature personnalisée (Custom Pattern) qui permet d’identifier le squelette d’un protocole et l’injecter dans le firewall afin que celui-ci puisse le reconnaitre et se livrer à du DPI (Deep Packet Inspection) sur ces protocoles a priori inconnus. C’est aussi ce qui nous permet d’être les seuls dans le monde à être capables de faire de l’IPS (Intrusion Prevention System) sur des protocoles industriels. »

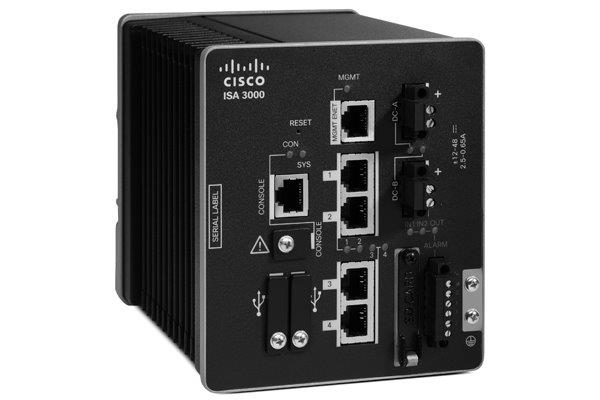

Outre les spécialistes du monde industriels comme Schneider Electric avec des firewalls ConnXium, Radiflow, Tofino Security, Eagle One Security, de nombreux équipementiers IT ont emboîté le pas de Stormshield afin de fournir des briques de sécurité adaptées à ce contexte. C’est le cas de Cisco, ou encore de Fortinet. Guillaume Faveeuw, manager Systems Engineering chez ce dernier, explique le différenciant technologique de l’éditeur : « Nous sommes capables d’analyser le trafic réseau, réaliser de l’IPS mais aussi d’identifier les types de terminaux à partir de leurs échanges. Un moteur embarqué sur Fortigate dispose d’une base de données des terminaux et va être capable d’identifier à quel terminal on a affaire de manière passive, simplement en analysant les données réseau. Il est possible de mettre en place des politiques de sécurité liées au type de terminaux, autoriser les iPhone à accéder à telle ou telle ressource et bloquer les terminaux Android si l’entreprise n’a distribué que des iPhones à ses collaborateurs. On peut ensuite étendre l’approche avec une solution de NAC, FortiNAC en l’occurrence, qui peut aller encore plus loin dans cette reconnaissance applicative des devices. » Fortinet a dopé les capacités de sa solution avec la technologie de Bradford Networks, une société acquise en 2018 et qui lui permet maintenant d’identifier des objets connectés de tous types. « La solution permet d’établir quel est le trafic type d’un objet connecté, établir une base line et bloquer le terminal en question si le trafic émis par celui-ci dérive de ce modèle parce qu’il aurait été attaqué, par exemple. De même que si des évolutions sont détectées dans l’envoi des paquets de données alors c’est un comportement anormal qui peut donner lieu à une action. »

Des contraintes de fonctionnement bien spécifiques au monde industriel

Outre des protocoles et terminaux bien spécifiques, le monde industriel a quelques particularités qui le différencient du monde IT, notamment l’incapacité d’installer des briques de sécurité sur certains PC qui contrôlent un processus industriel ou certains équipements spécifiques pour des raisons de performances ou pour ne pas perdre la garantie ou l’agrément d’utilisation de l’équipement dans certains secteurs. Des produits permettent d’accroitre la sécurité des installations, notamment ces postes industriels dépourvus d’antivirus. La solution Norman Shark ICS Protection permet à un poste de n’accepter une clé USB que si celle-ci a été analysée et garantie sans virus. En outre, avec sa solution Trend Micro Portable Security 2, l’éditeur éponyme propose son antivirus sous forme de clé USB afin d’analyser un équipement sur lequel il n’est pas possible d’installer de logiciels.

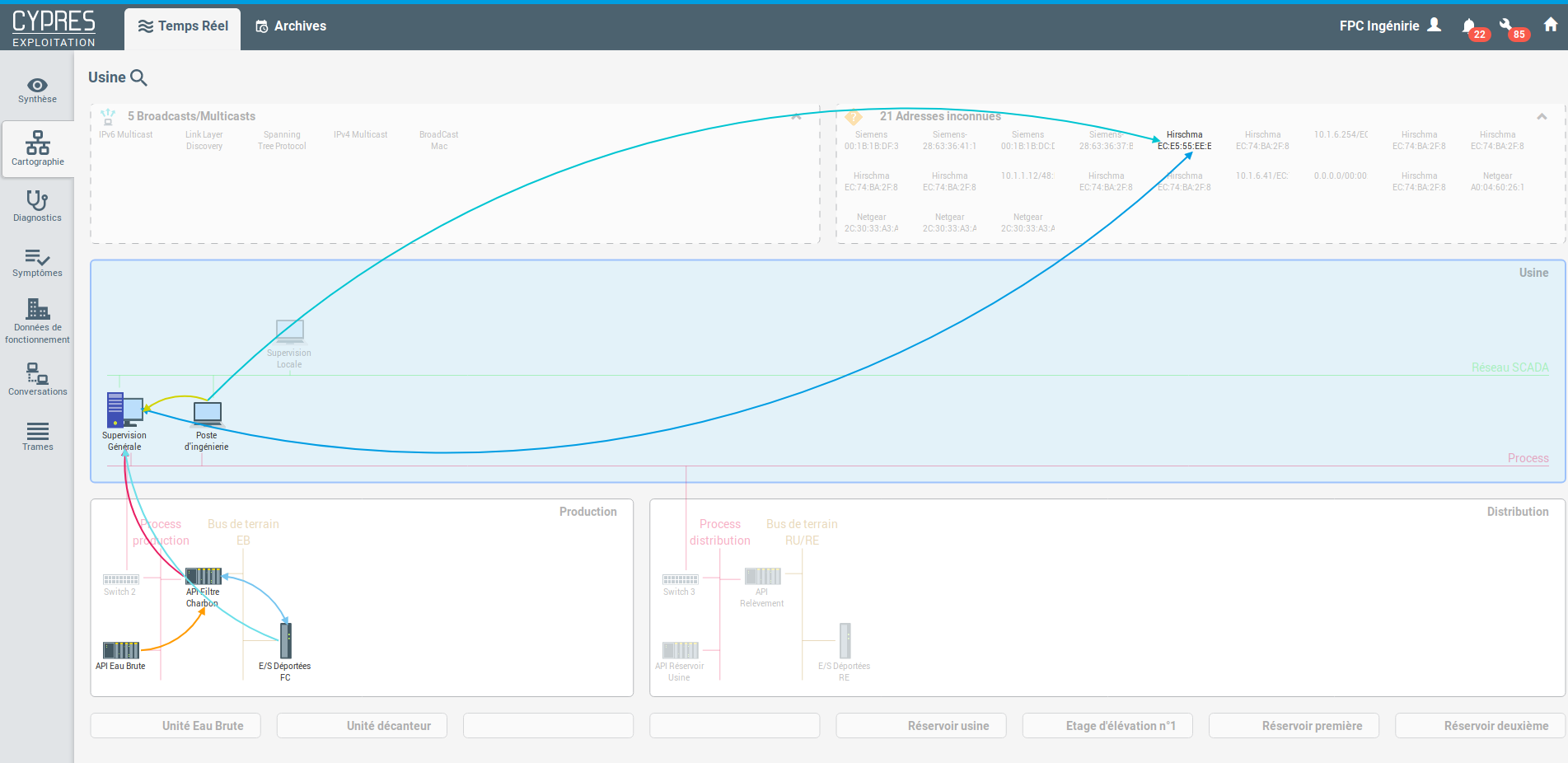

En parallèle à cette adaptation des briques de sécurité IT au contexte industriel et IoT, on assiste à la montée en puissance des solutions de sécurisation spécifiques aux ICS (Systèmes de Contrôle Industriel). Cybelius et Sentryo sont très actifs sur le marché français, notamment auprès des OIV et OSE et leurs solutions permettent notamment de détecter les attaques et comportements malveillants en analysant le trafic réseau généré par les systèmes SCADA. Outre Sentryo, Gartner citait dans sa liste « Cool Vendors in Industrial IoT and OT Security » des éditeurs tels que Dragos, SIGA, Veracity et Xage Security. Preuve du dynamisme de ce nouveau marché, Rockwell Automation, Siemens, et Schneider Electric ont participés à la dernière levée de fond d’un autre acteur de ce marché, Claroty qui a rassemblé 60 millions de dollars en juin 2018, ce qui portait à 93 millions de dollars les fonds amassés par la startup américaine.

Des équipements industriels « Secure by design » enfin disponibles

Notamment poussés par l’ANSSI, depuis quelques années, Schneider Electric, tout comme son rival Siemens, intègrent des fonctions de sécurité à leurs équipements industriels et ceux-ci commencent à être certifiés par l’ANSSI. On peut penser que petit à petit, tous les équipements industriels évolueront vers le modèle « Secure by design », mais il faudra beaucoup de temps avant que les ateliers soient réellement sécurisés, et le temps de renouvellement des installations joue clairement en faveur des attaquants aux dépens des industriels.

Auteur : Alain Clapaud