- Authentification : suivre et tracer les accès privilégiés

- forum-cxp-group-2018

- ai-paris

Le gestionnaire de comptes à privilèges sécurise les accès distants et facilite l’administration par un prestataire sans ouvrir d’accès global à l’ensemble du système d’information.

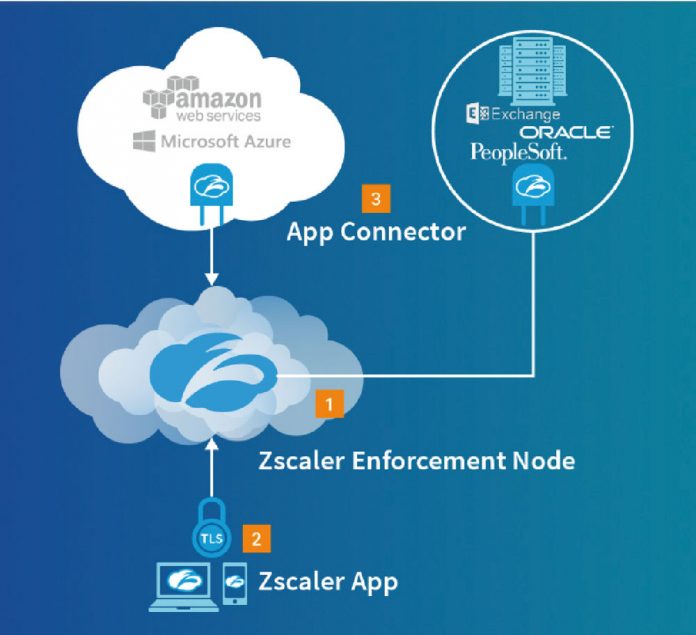

Guillaume Poupard, le directeur général de l’ANSSI, souligne volontiers le danger que représente tout prestataire accédant aux serveurs de l’entreprise. C’est un point d’entrée vulnérable vers les réseaux de l’organisation, des partenaires et des fournisseurs interconnectés. Huit vulnérabilités sur dix mettent à profit des accès privilégiés, signale le cabinet d’études Forrester. Encadrer les sessions d’administration passe par un meilleur suivi des comptes à privilèges. Le classique tunnel VPN mis en place pour la télémaintenance manque de souplesse. Le gestionnaire PAM (Priviledge Access Management) limite les interventions à distance à certains dispositifs, puis trace les sessions effectuées pour faciliter une enquête ultérieure. Il aide aussi à contrôler le cycle de vie des identifiants, sans exiger un administrateur à temps plein pour gérer les secrets, ce qui serait contre-productif. Entre autres fournisseurs, One Identity/Balabit, Bomgar/BeyondTrust, CA, Cisco/CloudLock, CyberArk, Google/Bitium, IBM, Microfocus, SAP/Gigya, Venafi, Wallix et quelques autres rivalisent et consolident ce marché croissant.

Protection et respect de la vie privée

Choisi par les enseignes But, Engie, Michelin, PSA et Vinci, le Bastion du français Wallix accompagne les migrations Cloud en cours. « Aujourd’hui, l’entreprise risque son business dans le Cloud public en confiant ses données à l’extérieur. Nous concevons, dès le départ, une architecture où l’on maîtrise l’accès à l’infrastructure et l’accès à la donnée. Le PAM devient indispensable. Il est indissociable de la transformation numérique car tout accès devient un accès externe, y compris les accès internes », explique Jean-Noël de Galzain, le PDG de Wallix.

Selon lui, une fiabilité accrue de l’infrastructure s’impose dans les infrastructures agiles et avec l’approche DevOps, jusqu’aux processus de maintenance et de mise en conformité : « Il faut offrir une transparence des accès et une capacité à faire travailler ensemble les salariés et les prestataires externes. C’est le rôle du gestionnaire de comptes à privilèges de renforcer cette partie en apportant une tranquillité d’esprit via un système dans lequel les clés sont bien gardées. D’autant que les règlementations métiers, NIS et RGPD demandent de conserver une trace des flux. »

Un gain de visibilité appréciable

Fournir un suivi des sessions adapté au rythme des équipes DevOps est aussi l’objectif poursuivi par l’éditeur américain Venafi. Mise en œuvre au Crédit Agricole Technologies et Services, son offre TrustAuthority surveille continuellement les certificats numériques, ce qui élimine les arrêts de production liés à leur expiration et met fin à de nombreuses opérations manuelles sur les clés. L’administrateur anticipe la fin de vie des certificats et bénéficie d’une visibilité étendue à toutes les clés ssh, dont le cycle de vie est géré automatiquement.

Autre bénéfice mis en avant par Stéphane Dorchin, directeur commercial de Venafi en Europe du Sud, « la crypto-agilité est la capacité à changer, sur demande, les actifs cryptographiques de tout un parc d’identités machines. On peut ainsi faire évoluer l’algorithme de hachage, faire tourner ses clés et certificats sur les machines ou encore éliminer une chaîne de confiance. » Il confirme l’émergence du marché de la Machine Identity Protection, une sous-famille de la gouvernance d’IAM (Identity and Access Management) proche du gestionnaire PAM mais focalisée sur les machines.

Examiner les vulnérabilités à temps

La fintech PayBoost et le laboratoire Stago confient leurs accès serveurs – à l’intérieur comme à l’extérieur de l’entreprise – à la solution de Bomgar qui centralise la protection des comptes d’administration et couvre l’intégrité des postes de travail. Avant de permettre la connexion à distance, l’environnement système est scanné afin de s’assurer qu’il n’est porteur d’aucun malware. « Avec 400 serveurs virtualisés et une cellule informatique de cinq personnes, le recours aux sous-traitants devient fréquent ; ils doivent accéder quotidiennement à nos ressources réparties sur trois datacenters », illustre Franck Ronciaux, directeur de la production informatique de Payboost.

Son fournisseur PAM a mené deux acquisitions depuis l’été pour étoffer sa couverture fonctionnelle et accroître ses parts de marché : grâce à Avecto, il gère les comptes privilégiés des postes clients et avec BeyondTrust, il sécurise les serveurs linux et les environnements DevOps. Bomgar peut dorénavant intervenir sur une surface de risques étendue, partout où coexistent plusieurs infrastructures Cloud ou multicloud. « Selon les sociétés, le projet PAM démarre par la sécurisation des postes de travail, par la gestion des comptes à privilèges ou par la sécurisation des chemins d’accès à distance », justifie William Culbert, directeur de Bomgar pour l’Europe du Sud.

Halte aux brèches des machines connectées

Obtenir les identifiants d’un compte administrateur forme un jalon précieux de l’itinéraire du hacker. « Le vrai danger provient du temps pendant lequel le pirate peut inspecter les ressources partagées sur le réseau, et découvrir silencieusement des données confidentielles, car l’alerte arrive souvent trop tard », prévient William Culbert. Stéphane Dorchin confirme le danger : « Les clés privées et certificats numériques sont très recherchés par les cybercriminels qui les dérobent pour pénétrer les systèmes d’informations. Pour mille salariés, on compte jusqu’à dix mille machines connectées, soit autant de portes ouvertes sur le réseau. La surface d’attaque est vraiment conséquente. » Il note toutefois une prise de conscience qui se manifesterait actuellement par la recherche de solutions spécialisées.

Lorsqu’un pirate vole l’identité d’une machine ou une clé privée, il peut s’immiscer dans un tunnel chiffré sans être détecté. Les grands comptes sont particulièrement exposés en raison de leur parc machine étendu : « L’identité machine reste encore obscure. Le RSSI doit s’en préoccuper, expliquer le cyber-risque et apporter une gouvernance dédiée. La démarche du Crédit Agricole est exemplaire car elle vise à renforcer la sécurité via un axe de travail sur l’identité des machines, un inventaire permanent et une automatisation de la gouvernance ».

Venafi aide la banque française à gérer le cycle de vie de ses identités machines, de façon automatique et non plus manuelle. Au-delà d’une production stabilisée, elle relève ainsi le niveau global de sécurité de son architecture informatique.