A la veille du lancement d’une nouvelle version de son EDR, Sophos mise sur son avance en termes de synchronisation UTM et solution endpoint pour se différencier de ses rivaux. Une approche qui bénéficie de la montée en puissance de l’IA dans le catalogue Sophos.

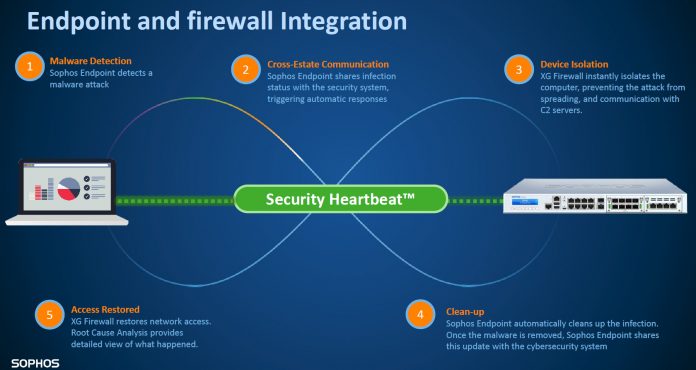

C’est en 2015 que Sophos dévoilait son firewall XG synchronisé avec ses solutions de protection endpoint via une technologie baptisée Security Heartbeat. L’objectif est que le firewall et les logiciels de protection endpoint puissent s’échanger des informations afin de détecter et réagir à un incident de sécurité en temps réel et ne plus avoir à compter sur le SIEM pour contrer l’attaque avec un temps de retard, par analyse des logs. Une approche que défend aujourd’hui Michel Lanaspèze, directeur marketing de Sophos pour l’Europe de l’Ouest : “Il y a deux mondes, celui de la protection réseau et celui de la protection endpoint, des mondes qui étaient traditionnellement bien séparés. La consolidation des données est généralement réalisée au niveau des SIEM, sur un mode post-mortem par corrélation, mais nous avons eu les premiers il y a quelques années l’intuition qu’il y aurait des avantages à faire discuter ces deux mondes ensemble.”

A la différence de ses rivaux, la position de Sophos sur le marché est assez particulière avec un chiffre d’affaires à peu près également réparti entre ses solutions endpoint et ses solutions de protection réseau. “Nous avons la reconnaissance du Gartner sur nos technologies dans ces deux domaines et nous avançons à marche forcée dans cette volonté de faire communiquer ces deux mondes.”

La généralisation du chiffrement aveugle les firewalls Next-Gen

Depuis XG Firewall v15, Sophos propose une solution capable d’assurer ce dialogue en temps réel entre l’endpoint et le réseau en maîtrisant les deux composants de cet échange alors que de nombreux autres acteurs de la sécurité ont repris cette approche notamment afin de redonner de la visibilité à leurs firewalls Next-Gen, de plus en plus aveuglés par le chiffrement des flux. “Les applications sont de plus en plus chiffrées de bout en bout et ces pare-feu qui sont supposés être Next Gen et capables de faire du filtrage applicatif dans le flux http ne voient plus qu’un trafic générique et ne peuvent pas faire de filtrage. C’est tout l’intérêt d’instaurer un dialogue temps réel avec les endpoints puisque le poste client connaît toutes les applications qu’il exécute et sait d’où provient le trafic. Il peut alors signifier que tel flux provient de telle application pour tel utilisateur. Cela permet de redonner une visibilité à 100% au pare-feu.”

Si tous les éditeurs, à l’image de Check Point dernièrement, multiplient les annonces afin de créer des écosystèmes de partenaires afin d’alimenter en données leurs Firewall, Sophos a pu les prendre de vitesse grâce à sa maîtrise de la protection endpoint. S’il n’exclut pas la possibilité de nouer des partenariats avec d’autres acteurs de la sécurité autour de sa technologie Heartbeat, Michel Lanaspèze est convaincu que c’est bien parce que Sophos l’a développé seul qu’il a pu aller aussi vite. Pour le directeur marketing de Sophos, nul doute que c’est cette maîtrise du dialogue temps réel entre ses composants de sécurité qui a fait passer Sophos devant Fortinet sur l’axe “Vision” du Magic Quadrant relatif aux UTM publié en septembre 2018.

Une synchronisation gagnante tant pour le firewall que pour l’endpoint

Si, côté réseau, l’endpoint permet de délivrer les informations relatives aux flux de données, pour l’administrateur de parc de terminaux, l’architecture de sécurité synchronisée ne se contente pas de lui livrer l’adresse IP du poste d’où provient un trafic suspect : celui-ci va savoir de quelle machine, de quel utilisateur et de quelles applications il s’agit. Et si la protection endpoint a été désactivée sur un poste, celui-ci est immédiatement signalé à l’administrateur qui peut intervenir. En outre, des automatismes peuvent être mis en place, et des machines placer en quarantaine lorsqu’un trafic réseau suspect est émis par un poste. “Les bénéfices sont bien des deux côtés et le niveau de maturité est tel aujourd’hui que chacun peut y trouver son intérêt, c’est comme cela qu’une telle technologie peut être acceptée de tous.”

Lancement de XG Firewall 18 prévu en fin de l’année

Apparue il y a trois ans, cette approche continue à évoluer et le lancement de XG Firewall version 18 prévu pour la fin de l’année devrait apporter de nouvelles améliorations dans la détection des mouvements latéraux ; une détection élaborée qui implique de faire dialoguer tous les éléments de protection tant sur le poste de travail, les serveurs, le réseau et les mobiles. De même que Sophos a intégré le chiffrement à son approche : si le réseau détecte qu’un poste communique avec un centre de Command and Control, ce comportement est signalé à la console endpoint, qui communique avec la solution de chiffrement : celle-ci va immédiatement suspendre les clés de chiffrement afin d’empêcher l’accès aux données confidentielles le temps que le problème soit résolu. “Nous cherchons à créer le plus de valeur ajoutée possible à nos outils et nous allons de plus en plus vers l’automatisation de la réaction à un incident pour bloquer les échanges d’un poste mais aussi au niveau du poste lui-même pour bloquer les mouvements latéraux”, commente Michel Lanaspèze.

L’IA prend de la hauteur

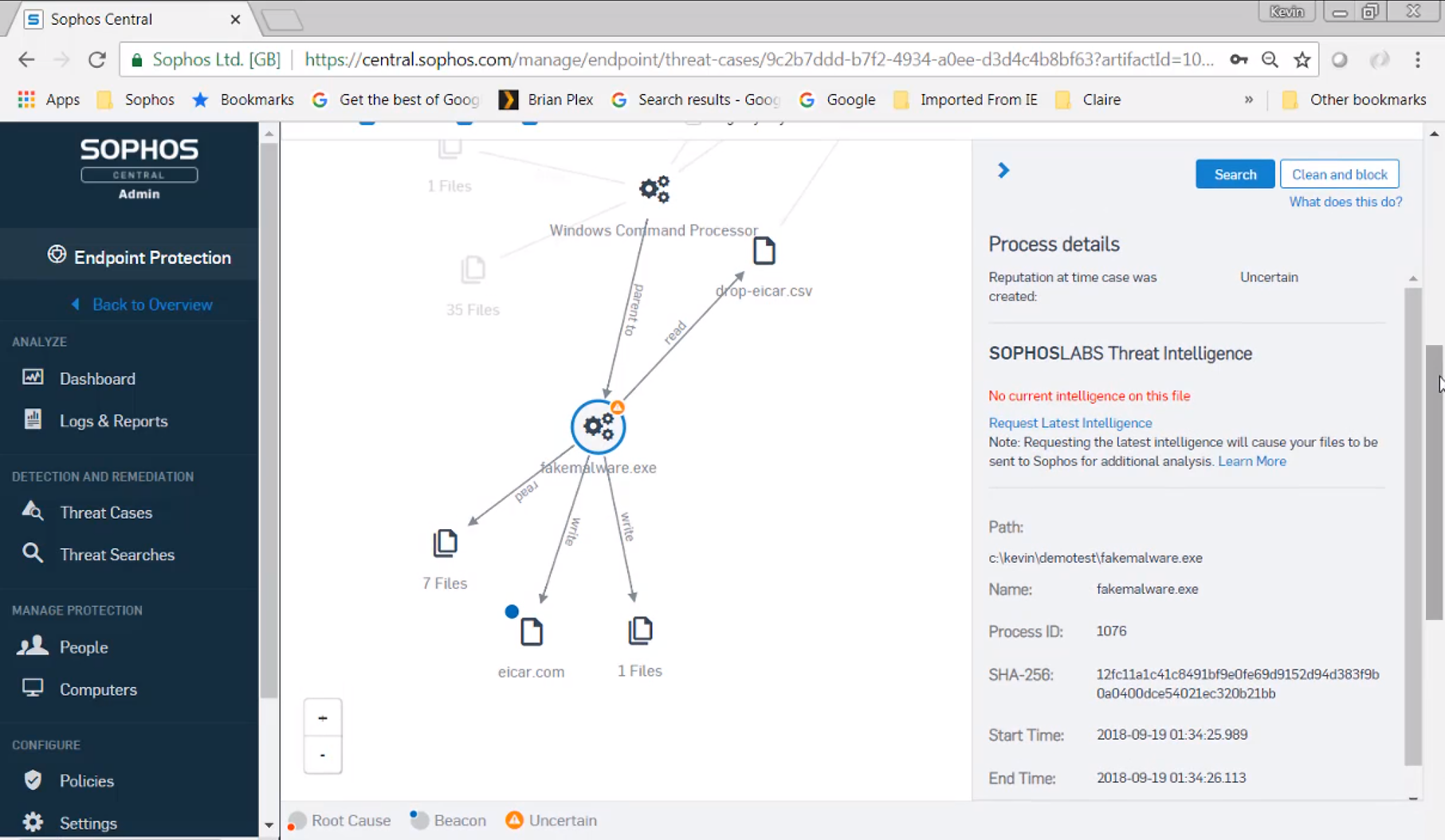

Si Sophos veut tirer profit de son architecture pour prendre des parts de marché sur le marché des UTM, il ne délaisse pas le volet endpoint. Début 2017, Sophos mettait la main sur la technologie de Deep Learning d’Invincea, une technologique qui va permettre de booster l’EDR Sophos jusqu’à présent centré sur l’investigation d’une machine. “Le Deep Learning va être désormais utilisé pour la réponse à incident pour tracer ce qui s’est passé de machines à machines, mais aussi délivrer une analyse accessible même aux non experts.” L’IA devra être capable de signaler les fichiers et programmes suspects, pas seulement le malware lui-même mais un éventuel fichier porteur (dropper) et expliquer son comportement face à des fichiers comparables afin de mettre en avant un comportement inhabituel. “On va donner à l’administrateur les éléments qui lui permettront de comprendre pourquoi le fichier en question est en zone grise. Si un doute persiste, il pourra pousser le fichier aux Labs Sophos qui se livreront à une analyse poussée.”

Actuellement disponible en “Early Access” seulement, le nouvel EDR Sophos doit officiellement être lancé le 9 octobre 2018. L’éditeur livrera sans doute plus de détails sur cette évolution lors des Assises de la Sécurité qui débuteront le lendemain.

Auteur : Alain Clapaud