Voici un mois “léger”. On compte quelques mises à jour non Microsoft pour Adobe Flash et Google Chrome, avec un nombre relativement limité de mises à jour Microsoft. Comme chaque mois, Ivanti livre son analyse aux lecteurs de Solutions Numériques.

Microsoft publie des correctifs pour 61 vulnérabilités CVE ce mois-ci, notamment un correctif pour la vulnérabilité « élévation des privilèges » ALPC (CVE-2018-8440), divulguée et déjà utilisée pour un petit nombre d’attaques sur le terrain. Trois vulnérabilités à divulgation publique supplémentaires ont également été résolues (CVE-2018-8409, CVE-2018-8457, CVE-2018-8475).

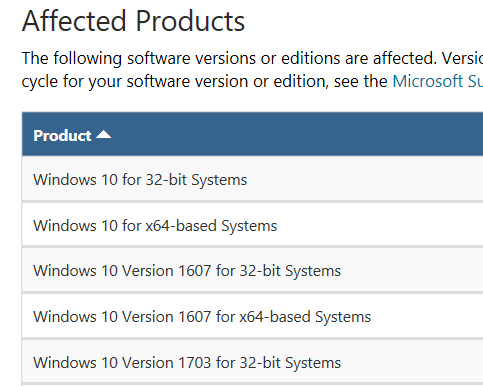

Produits Microsoft concernés :

- Internet Explorer

- Microsoft Edge

- Microsoft Windows

- Microsoft Office, et services et applis Web Microsoft Office

- ChakraCore

- Adobe Flash Player

- .NET Framework

- Microsoft.Data.OData

- ASP.NET

- Nouvelle publication de la mise à jour Exchange 2010 de mai (celle-là est presque passée inaperçue)

CVE-2018-8440 est une vulnérabilité liée à l’élévation des privilèges présente dans Windows Advanced Local Procedure Call (ALPC). Sa première divulgation date du 27 août 2018, lorsque la chercheuse en sécurité SandboxEscaper a publié ses trouvailles sur Twitter. CERT/CC a confirmé la réalité de cette vulnérabilité et le code de validation de principe (POC) a servi à créer un avis également publié le 27. « Le planificateur de tâches Microsoft Windows contient une vulnérabilité d’élévation des privilèges locaux dans l’interface ALPC (Advanced Local Procedure Call), qui permettrait à un utilisateur local malveillant d’obtenir les privilèges SYSTEM », indique cette alerte.

Un pirate qui exploiterait correctement cette vulnérabilité pourrait exécuter un code arbitraire dans le contexte du système local, ce qui lui permettrait de pratiquement prendre le contrôle du système.

CVE-2018-8409 est une vulnérabilité DoS (Déni de service) de System.IO.Pipelines, qui peut permettre à un pirate de provoquer un déni de service pour une application qui exploite System.IO.Pipelines. Cette vulnérabilité peut être exploitée à distance sans authentification. La difficulté, avec cette mise à jour, c’est qu’il faut utiliser les nouvelles versions .NET Core 2.1 ou ASP.NET Core 2.1, et intégrer les fichiers binaires mis à jour dans votre application. Il ne suffit pas simplement d’appliquer un correctif.

CVE-2018-8457 est une vulnérabilité de corruption de mémoire qui concerne le moteur de scripts Microsoft. Un pirate peut endommager la mémoire afin de pouvoir exécuter un code arbitraire dans le contexte de l’utilisateur actuel. Le pirate obtient alors les mêmes droits que ceux du contexte utilisateur qu’il exploite. En réduisant les privilèges, vous limitez l’impact de cette vulnérabilité en cas d’exploitation réussie. Plusieurs vecteurs d’attaque ciblant l’utilisateur peuvent servir à exploiter cette vulnérabilité, notamment les scénarios d’attaque Web par le biais de sites créés spécifiquement dans ce but et hébergeant du contenu malveillant. Il peut par exemple s’agir d’un contrôle ActiveX incorporé marqué « utilisation sûre », dans une application ou un document Office.

CVE-2018-8475 est une vulnérabilité d’exécution de code à distance dans Windows, qui peut permettre l’exécution de code à distance via la création d’un fichier d’image spécialement conçu pour exploiter la vulnérabilité. Le pirate peut exécuter du code arbitraire. Il s’agit d’une vulnérabilité qui cible l’utilisateur, ce qui signifie que le pirate doit convaincre l’utilisateur d’ouvrir le fichier d’image spécialement conçu, ce qui est vraiment très facile. L’hameçonnage est toujours un défi statistique, pas une vraie barrière.

Produits non Microsoft concernés :

- Adobe Flash Player

- Google Chrome s’est manifesté très tard pour ce Patch Tuesday ET il y a eu une publication la semaine dernière (le 5/9/2018).

- Mozilla Firefox (publication le 5/9/2018).

Adobe Flash et Google Chrome figurent dans la liste, avec une mise à jour chacun. Mozilla Firefox et Google Chrome ont également publié des mises à jour la semaine dernière, si bien qu’il faut mettre à jour Flash et tous les navigateurs. Adobe Flash résout une seule CVE dans cette version, seulement marquée Important. Chrome résout deux CVE, suffisamment urgentes pour justifier une autre mise à jour une semaine plus tard.