L’équipe de détection des menaces de Radware a récemment découvert un nouveau botnet baptisé DarkSky.

Celui-ci dispose de plusieurs mécanismes d’évasion, d’un téléchargeur de malwares et de plusieurs vecteurs d’attaques DDoS en réseau et en couche applicative. Ce bot est maintenant disponible à la vente pour moins de 20 $ sur le Darknet.

Ce malware est capable de fonctionner sous Windows XP/7/8/10, à la fois sous les versions x32 et x64, et possède des capacités “anti-machines virtuelles” virtuelle” afin d’échapper aux contrôles de sécurité tels qu’une sandbox, ce qui lui permet de n’infecter que les “vraies” machines.

Radware surveille ce malware depuis ses premières versions en mai 2017. Les développeurs ont amélioré ses fonctionnalités et ont publié sa dernière version en décembre 2017. Sa popularité et son utilisation sont en pleine expansion, affirme le spécialiste.

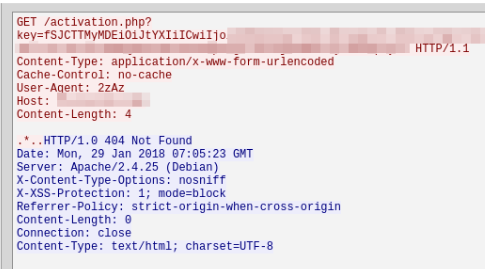

Le jour du Nouvel An, Radware a été témoin d’un pic dans les différentes variantes du malware. Ce qu’il soupçonne être le résultat d’une augmentation des ventes ou des tests de la nouvelle version après son lancement. Cependant, toutes les demandes de communication concernaient le même hôte (“http://injbot.net/”), ce qui laisse plutôt penser à des échantillons de test.

Le malware est capable d’effectuer des attaques DDoS en utilisant plusieurs vecteurs : DNS Amplification, TCP (SYN) Flood, UDP Flood, HTTP Flood. Le serveur dispose également d’une fonction pour vérifier si l’attaque DDoS a réussi.

Le logiciel est capable de télécharger des fichiers malveillants à partir d’un serveur distant et d’exécuter les fichiers téléchargés sur la machine infectée. Après avoir examiné les fichiers téléchargés de différents botnets, Radware a remarqué une activité liée à la crypto-monnaie avec la présence de mineurs de cybermonnaie.

2.HKLM\System\CurrentControlSet\Services\Icon Codec Service\