Lorsque nous avons publié notre enquête à la mi-décembre sur les failles découvertes dans les processeurs Intel, nous savions qu’il y avait là une bombe à retardement, alors que ces failles concernent la plupart des outils informatiques. La presse généraliste s’est emparée du sujet, et depuis, chaque jour sort un article sur le sujet…

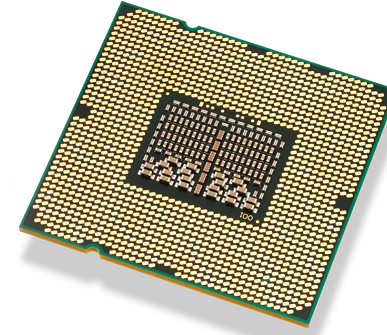

“Meltdown” et “Spectre”, les deux failles découvertes sur la quasi totalité des micro-processeurs en circulation aujourd’hui, font partie des premières failles majeures touchant ces composants essentiels au fonctionnement de tout système informatique. Meltdown semble pour l’heure concerner plus spécifiquement les micro-processeurs fabriqués par Intel, selon Kaspersky Labs Symantec, ou encore Malwarebytes. Tandis que la faille Spectre est potentiellement plus importante encore puisqu’elle concerne cette fois tous les fabricants de micro-processeurs : Intel mais aussi AMD et AMR. “Alors que Meltdown n’affecte que les CPU Intel, Spectre touche la plupart des CPU produits au cours des 15 dernières années par Intel, AMD, ARM et IBM, indique Jérôme Segura, Lead Malware Analyst chez Malwaebytes. Tous les micro-processeurs du géant américain depuis 1995 sont concernés, selon Symantec.

Concrètement, une personne exploitant cette faille peut avoir accès à une cartographie complète de tous les fichiers présents sur la mémoire de l’appareil au moment de l’attaque. Pour y parvenir, l’assaillant détourne une technique servant normalement à optimiser le fonctionnement du micro-processeur.

Le problème est complexe. Tentons de simplifier avec l’aide d’Hervé Schauer, expert en cybersécurité, qui nous avait d’ailleurs aidé à réaliser notre enquête en décembre. Un microprocesseur fait plusieurs tâches à la fois et quand il fait une tâche, il anticipe la tâche suivante. “Mais parfois, il se trompe dans cette anticipation, et doit revenir à l’état initial. Les microprocesseurs intel le font mal et gardent dans leur mémoire des données de la tâche suivante abandonnée. C’est ainsi que des programmes peuvent lire des données qu’ils ne devraient pas, en contournant tous les mécanismes habituels de contrôle des microprocesseurs.” Une page web peut contenir un programme Javascript qui exploite cette faille (un patch pour les navigateurs Chrome et Firefox devrait voir le jour le 23 janvier prochain). Mais “un programme malfaisant peut aussi provoquer cette mauvaise anticipation des tâches des microprocesseurs Intel.”

Peut-on se protéger ?

Pour l’heure, la seule protection possible est d’installer les mises à jour de sécurité proposées par les fabricants de micro-processeurs eux-mêmes mais également par les fournisseurs de systèmes d’exploitation, qu’il s’agisse de Microsoft pour Windows, Apple pour iOS, Google pour Android ou de Linux. Ces mises à jour concernent jusqu’ici principalement Meltdown, les solutions à apporter à Spectre semblant plus difficiles à mettre en œuvre. Cette protection est une rustine: la seule solution définitive serait de changer de micro-processeur pour être équipé des toutes dernières générations. Un processus nettement plus long puisqu’il se fait lors du renouvellement du matériel. “Alors que les attaquant auront besoin de temps pour trouver comment exploiter les vulnérabilités, les patchs ouvriront une petite mais fondamentale fenêtre de protection”, expliquent Ido Naor et Jornt van der Wiel, chercheurs en cybersécurité chez Kaspersky Lab.

Des erreurs graves dans les composants

Certes, on peut toujours dire qu’exploiter à des fins malveillantes Spectre et Meltdown demande à un hacker un très haut niveau de sophistication technique, et que “le consommateur lambda a plus de chance d’être touché par une attaque de phishing,” comme le souligne Ryan Kalember, vice-président senior Cybersecurité Stratégie de Proofpoint, mais sur le fond, on peut s’interroger… “Il faut rappeler que cette informatique, avec des erreurs graves dans les composants électroniques, c’est la société moderne des objets connectés… On va dans le mur. On finira avec des accidents graves“, prévient Hervé Schauer. “Comme beaucoup d’autres acteurs, les fabricants de processeurs ont longtemps privilégié la vitesse à la sécurité. Le résultat est aujourd’hui sans appel : des volumes considérables de données sensibles se retrouvent exposés à un risque de piratage massif via les failles Meltdown et Spectre, constate Ryan Kalember, Nous espérons que les fournisseurs de processeurs tirent déjà des enseignements de ces vulnérabilités et mesureront les implications en termes de sécurité pour leurs futurs produits.”

Pour James Lyne, directeur Recherche et Développement au SANS Institute, “De telles failles court-circuitent les modèles de sécurité les plus fondamentaux des ordinateurs à un niveau que peu de développeurs et de chercheurs en sécurité ont touché. Avant d’ajouter : “L’ordinateur moderne empile de nombreuses couches complexes et il y a toujours des opportunités pour les personnes malintentionnées d’identifier des défauts et de nouvelles techniques d’attaques.(…) Les chercheurs en sécurité ont besoin de compétences de pointe et doivent aller au-delà des formations académiques et étudier le fonctionnement réel des processeurs, de la mémoire et d’autres concepts similaires – car cette faille se situe en-dessous d’un niveau que la plupart des développeurs n’auraient jamais abordé ou même connu.”

.