Alors qu’Intel a annoncé en novembre une série de failles touchant son système Management Engine, un coprocesseur indépendant et un firmware basé sur le microkernel, Solutions Numériques a mené l’enquête avec l’aide de Hervé Schauer*, spécialiste en cybersécurité, et de Henri Codron, vice-président du Clusif (Club de la Sécurité de l’Information Français).

On en a très peu parlé en France, alors que la vulnérabilité est de taille, doit être connue et accompagnée de solutions et parades. Solutions Numériques a donc décidé de mener l’enquête. La plupart de nos interlocuteurs spécialistes semblent pris de court, et nous attendons toujours les réponses de certains d’entre eux. Hervé Schauer et Henri Codron nous ont apporté leur expertise efficaces pour ce premier article. Nous allons continuer à enquêter et vous informerons des résultats de celle-ci.

C’est quoi le Management Engine ?

Le logiciel Management Engine d’Intel est un système d’exploitation complet, basé sur Minix, un dérivé d’Unix, qui fonctionne à l’intérieur des processeurs Intel fabriqués depuis 2015. C’est un système caché, que le système d’exploitation principal, qu’il soit Windows ou Linux, ne voit pas, dont aucun utilisateur ni administrateur n’a entendu parler. Ce système a accès à presque tout, notamment à la mémoire de l’ordinateur, sans que cela soit détectable. En prenant le contrôle de ce système, il est possible de voler et falsifier tout ce qui transite par la machine qui possède le processeur Intel.

“Le Management Engine contourne toutes les sécurité du système d’exploitation ou du système de virtualisation. Il se moque de la sécurité Windows, Linux, VMware ou autre, il a accès à la mémoire de l’ordinateur où tout est en clair”, indique Hervé Schauer.

Quelles failles détectées?

Pour la première fois, ce logiciel Management Engine a été récupéré et des experts en sécurité l’ont analysé. Ils ont trouvé de très nombreuses vulnérabilités, graves, qui ont été révélées lors de la conférence Blackhat Europe à Amsterdam. “Ces 8 vulnérabilités critiques sont principalement des élévations de privilèges qui permettent à des attaquants d’avoir un accès illimité à tout ce qui se trouve sur l’ordinateur, qu’il soit un simple PC ou un serveur dans un Datacenter”, explique Hervé Schauer. “Le plus fou est que le Management Engine continuer à tourner ordinateur éteint, tant que ce dernier est connecté au courant”, précise-t-il.

Ce système Minix caché dans les puces Intel est activable à distance quand l’ordinateur est éteint, s’il est branché sur le courant. “Il y a un réveil sur l’interface Wifi, qui permet de lancer le PC à distance, ordinateur éteint”, détaille le spécialiste. “Et le Management Engine d’Intel a accès à tout sur l’ordinateur, toute la mémoire, sans que l’OS principal puisse s’en apercevoir.” L’exploitation de la faille Krack permet d’injecter et d’exploiter les vulnérabilités du Management Engine. Cela concerne toutes les ordinateurs, du portable au serveur équipés de puces Intel et certaines cartes Wifi Intel vulnérables à Krack.

Combien de matériels impactés ?

Les produits concernés chez Intel sont les suivants :

- Intel 6th, 7th & 8th Generation Intel Core Processor Family

- Intel Xeon Processor E3-1200 v5 & v6 Product Family

- Intel Xeon Processor Scalable Family

- Intel Xeon Processor W Family

- Intel Atom C3000 Processor Family

- Apollo Lake Intel Atom Processor E3900 series

- Apollo Lake Intel Pentium

- Celeron G, N and J series Processors

Au final, combien de PC, portables et serveurs impactés ? “Je ne me rends pas compte du nombre de systèmes vulnérables. Il y a toute une collection de failles qui ont été découvertes depuis que ce système à été dumpé”, répond Hervé Schauer. Un détour chez les différents fabricants exploitant des processeurs Intel permet de se faire une idée. Par exemple, chez Acer, des TravelMate au Predator, en passant par les Aspire, les Spin, les Nitro et les Extensa, ce sont largement plus de 100 portables qui sont affectés. Côté desktop, on en compte une bonne soixantaine, côté serveurs une quinzaine. Sans compter les modèles Gateway et Packard Bell.

Chez Asus, la liste est encore plus impressionnante, des modèles de jeu aux Aio. Dell dépasse les 200 desktops. Chez Toshiba, on liste plus de soixante modèles concernés. Chez MSI, on indique que toutes les cartes mère des séries 100, 200 et 300 supportent les mises à jour de protection. Le fabricant indique qu’il faut mettre à jour les Bios et réinstaller les dernières versions logicielles. 16 serveurs PowerEdge sont listés chez Dell, une vingtaine chez HPE, qui donne des explications claires pour les mettre à jour. Microsoft dit de son côté que ses Surface ne sont a priori pas concernées. L’Américain avance d’abord cette explication : “L‘exploitation à distance de cette vulnérabilité nécessite Intel Active Management Technology [ NDLR, AMT : Intel Active Management Technology, système matériel et micrologiciel d’administration et de prise de contrôle à distance des ordinateurs personnels]. Les appareils Surface actuels n’autorisent pas la connectivité à distance au Management Engine car nos appareils n’exécutent pas AMT”. Puis celle-ci : “L’exploit local de cette vulnérabilité nécessite un accès DCI (Direct Connect Interface) via USB, qui n’est pas fourni sur les périphériques Surface.” Microsoft conclut donc que “es exploits utilisant cette vulnérabilité sont considérablement réduits sur les Surface”.

Votre propre matériel est-il concerné ?

Pour le savoir, voici la liste des fabricants donnant des informations spécifiques sur le sujet, et notamment les PC et serveurs concernés.

- Acer: Support Information

- ASRock: Support Information

- ASUS: Support Information

- Compulab: Support Information

- Dell Client: Support Information

- Dell Serveur: Support Information

- Fujitsu: Support Information

- Getac: Support Information

- GIGABYTE: Support Information

- HP Inc.: Support Information

- HPE Serveurs: Support Information

- Intel NUC, Intel Compute Stick et Intel Compute Card: Support Information

- Intel Servers: Support Information

- Lenovo: Support Information

- Microsoft Surface : Support Information

- MSI: Support Information

- NEC: Support Information

- Oracle: Support Information

- Panasonic: Support Information

- Quanta/QCT: Support Information

- Supermicro: Support Information

- Toshiba: Support Information

- Vaio: Support Information

- Wiwynn: Support Information

Quelles solutions pour se protéger ?

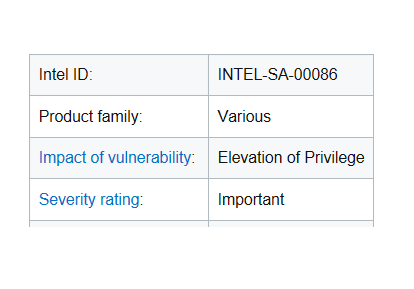

Hervé Schauer explique qu’Intel fournit un “outil de détection (Intel-SA-00086 Detection Tool), pour Windows ou Linux”, que vous pouvez télécharger gratuitement pour vérifier si votre processeur est vulnérable. La dernière version date du 12 décembre. Côté Windows, l’outil est disponible pour Windows 7, 8.1, 10, Windows Server 2016 et 2012. “Cependant, les tests montrent que cet outil ne marche pas dans une machine virtuelle, ce qui rend son usage complexe pour les hébergeurs”, prévient Hervé Schauer.

Vous ne trouverez pas chez le fondeur une mise à jour générique, les fabricants adaptant et personnalisant leurs matériels. Il faut donc en passer ensuite par eux en cas de vulnérabilité pour les mises à jour, ce qu’indique Hervé Schauer. “Chaque fabricant de PC et serveurs utilisant des processeurs Intel publient petit à petit des correctifs de sécurité corrigeant le Management Engine.”

L’expert souligne : “Outre corriger, les solutions sont de surveiller son trafic Wifi/réseau et de protéger physiquement ses machines. Le SOC de l’entreprise doit être en alerte sur le trafic des ports du Management Engine et d’AMT :

https://software.intel.com/en-

Henri Codron, vice-président du Clusif et responsable d’un espace RSSI regroupant 150 responsables sécurité, explique les difficultés à surmonter pour les DSI dont les matériels sont confrontés à la vulnérabilité, et indique une méthodologie. “Lorsque l’équipe sécurité reçoit des alertes comme celles de Microsoft, elle peut contacter l’équipe infrastructure pour activer les procédures de mises à jour automatiques. Dans le cas d’Engine Management, avec des composants matériels, c’est plus compliqué. Il n’y a pas de procédures automatisées. Les mises à jours sont donc a priori manuelles, avec des correctifs qui varient selon les équipements. Il faut aller chercher les bonnes mises à jour en fonction de chaque matériel.” C’est un travail sur mesure, qui est lourd, indique le responsable. Il conseille donc d’abord d’identifier les modèles des postes de travail et de serveurs concernés, les correctifs à appliquer, d’utiliser l’outil de détection pour confirmer les matériels défaillants, puis de trouver la meilleure procédure pour la mise à jour manuelle. Henri Codron préconise l’approche suivante : “Dès que le support informatique est en contact avec un poste de travail, faire le test avec l’outil de détection, puis appliquer le correctif si nécessaire.” Il faut selon lui procéder ainsi, au fil de l’eau, en profitant de ce contexte.

-> Et vous comment réagissez-vous ? Qu’envisagez-vous ? Faites-nous part de vos commentaires.

*Hervé Schauer est expert en sécurité, co-inventeur du firewall applicatif en 1991. Pour le contacter : @Herve_Schauer et Herve.Schauer@gmail.com