Alors qu’hier, on apprenait qu’une cyberattaque par ransomware, similaire à NotPetya, frappait l’Ukraine et la Russie, comment se répand cette attaque baptisée BadRabbit ? Les explications d’Eset, un des premiers à avoir signalé cette attaque, avec Kaspersky Lab.

Selon Eset, BadRabbit utilise l’outil Mimikatz pour voler les identifiants de la victime et se propager dans le réseau. L’une des méthodes de distribution de BadRabbit est le téléchargement forcé, « drive-by » en anglais. Les sites Internet compromis contiennent un code JavaScript malveillant dans les pages ou fichiers .js. Lorsque le code est activé, une fenêtre invite l’utilisateur à télécharger une mise à jour Flash Player®. Si la victime l’installe, le téléchargement d’un fichier exécutable se lance : l’ordinateur est alors verrouillé et affiche la demande de rançon.

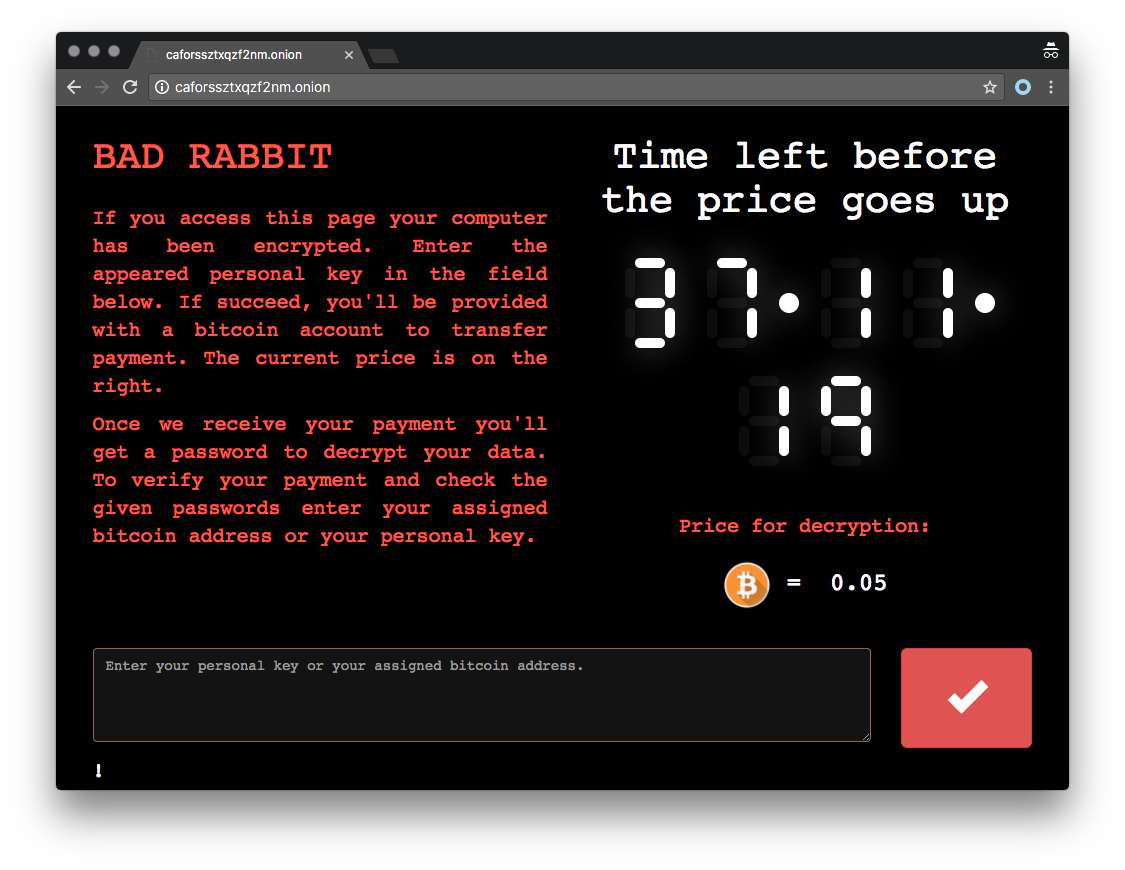

Messages affichés à l’écran de la victime

BadRabbit se propage via le protocole SMB mais n’utilise pas la vulnérabilité EternalBlue comme ce fut le cas pour NotPetya. Puis il analyse le réseau à la recherche de partages ; enfin, Mimikatz est lancé sur l’ordinateur compromis pour récupérer les informations d’identification.

BadRabbit est une version modifiée de Win32 / Diskcoder.C (NotPetya). Des bogues dans le module de chiffrement des fichiers ont été corrigés, il utilise maintenant DiskCryptor, un logiciel open source utilisé pour le chiffrement complet de disques. Les clés sont générées à l’aide de CryptGenRandom, puis protégées par une clé publique RSA 2048 codée en dur.