Le groupe de cyber-espionnage Dragonfly refait surface, selon l’entreprise de sécurité américaine Symantec. Et ce n’est pas une bonne chose, car Dragonfly, qui s’intéresse à la fois au fonctionnement des installations énergétiques, aux Etats-Unis et en Europe, et à l’accès aux systèmes opérationnels eux-mêmes, pourrait potentiellement les saboter ou en prendre le contrôle.

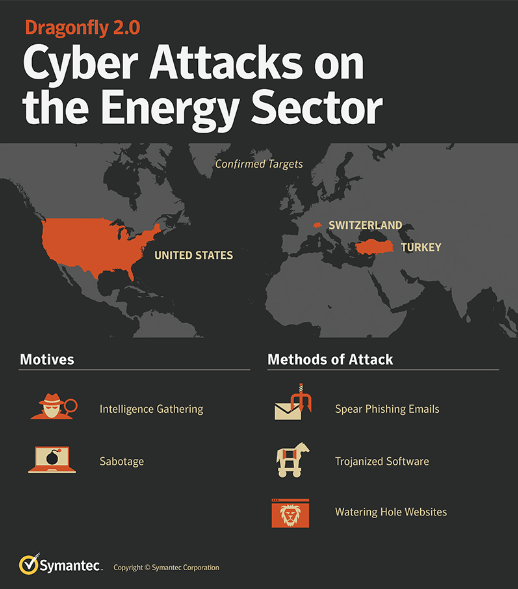

“Le groupe, connu en tant que Dragonfly (Energetic Bear et Crouching Yeti) est en action depuis 2011 mais a fait profil bas suite à son exposition par Symantec et d’autres chercheurs en 2014″, indique le spécialiste, qui révèle qu’une campagne “Dragonfly 2.0”, en cours, semble avoir débuté à la fin 2015 et s’intensifie cette année. Depuis le début de l’année, elle s’est “concentrée” sur les systèmes énergétiques, contre lesquels elle a multiplié les attaques, explique Symantec.

Symantec n’a pas lié Dragonfly 2.0 à un pays précis. Contrairement au gouvernement américain et plusieurs spécialistes de la sécurité informatique, pour lesquels Dragonfly 2.0 a des racines en Russie et a des liens avec le gouvernement russe. Symantec indique qu’effectivement certaines chaînes de code dans les logiciels malveillants utilisés étaient en russe, mais que d’autres étaient également en français, “ce qui indique qu’une de ces langues peut être un faux drapeau”, pour masquer l’origine du groupe. Reste qu’il s’agit clairement d’un groupe d’attaquants sophistiqué avec “une vaste gamme d’outils malveillants à disposition, dont certains semblent avoir été développés sur mesure” (phishing, chevaux de Troie, sites web piégés…).