Comment se protéger du ransomware Petya, Petrwrap ou ExPetr, pour reprendre les différents noms attribués, qui sévit actuellement ? Compilation des conseils donnés par les experts.

Parmi les premières actions, tout comme pour WannaCry, mettez à jour les systèmes. Rick Howard, Chief Security Officer de Palo Alto Networks, conseille bien entendu d’appliquer les mises à jour pour MS17-010 (faille que Microsoft a comblé le 14 mars et qui a été exploitée par WannaCry). Kaspersky Lab recommande aussi à toutes les entreprises de mettre à jour leurs logiciels Windows, rappelant que les utilisateurs Windows XP et Windows 7 peuvent se protéger en installant le correctif de sécurité MS17-010. Il faut aussi mettre à jour “toutes ses solutions de sécurité liées aux flux des utilisateurs (antivirus, proxy, passerelles mail, IDS/IPS…)”, indique Vladimir Kolla, responsable de la Practice Sécurité chez NetXP.

“Les organisations doivent rester particulièrement attentives ces prochains jours si elles veulent éviter une infection. Compte-tenu des similarités avec WannaCry, les mêmes conseils s’appliquent : mettez à jour Windows, configurez votre firewall pour bloquer le trafic entrant sur le port 445 (dans la mesure du possible), et utilisez une solution de protection des postes de travail“, indique F-Secure.

Pour limiter la propagation de ce rançongiciel, l’ANSSI recommande aussi les mesures suivantes :

-Le respect des recommandations génériques relatives aux rançongiciels

-Limiter l’exposition du service de partage de fichiers sur Internet

-Ne pas payer la rançon. Le paiement ne garantit en rien la récupération de vos données.Pour les mesures techniques :

empêcher l’exécution de PSExec sur les machines ;

empêcher la création de processus à distance par WMI;

empêcher l’exécution de C:\Windows\perfc.dat

créer un fichier vide C:\Windows\perfc.

Le responsable de NetXP conseille également de communiquer rapidement auprès des utilisateurs. “Il est peut-être intéressant d’interdire l’ouverture de pièce jointe provenant d’internet, tout du moins pendant la journée.“

En cas d’infection

Il faut “couper les ressources infectées du réseau et faire une veille très attentive sur ce qui sera publié dans les prochaines heures car il se pourrait qu’une solution miracle permettant de déchiffrer les postes « dans certains cas » soit découverte, un peu comme ce fut le cas pour WannaCry“, espère Vladimir Kolla

Ensuite, indique Vladimir Kolla, “il faudra reconstruire ses postes de travail ou serveurs, sans doute revoir le durcissement de ses systèmes, remettre à plat ses procédures de mises à jour pour essayer de déployer les correctifs de sécurité plus rapidement (ce qui n’est pas forcement aisé suivant les contextes), peut-être envisager de limiter les flux entre les utilisateurs et revoir le cloisonnement de ses serveurs en n’ouvrant que le strict nécessaire.”

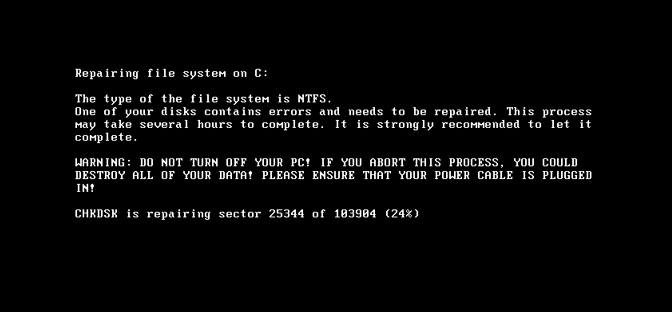

Réparer son boot ?

En cas d’infection, où le virus aurait eu accès aux privilèges « administrateur » et cassé le disque, il semblerait, explique Vladimir Kolla, “qu’il soit possible de récupérer le disque et les fichiers, avec les commandes suivantes en démarrant sur une clef USB ou un autre média, avec l’outil BootRec de Microsoft accessible dans le menu de récupération du démarrage” :

bootrec /RebuildBcd

bootrec /fixMbr

bootrec /fixboot

“Nous n’avons pas testé cette solution, donc nous ne connaissons pas les effets en bord, en particulier en cas de disque précédemment chiffré par Bitlocker ou toute autre solution. De plus, étant donné qu’il faut un accès physique au poste (ou serveur), il semble irréaliste d’utiliser cette méthode si de nombreux postes ont été compromis“, précise Vladimir Kolla.

Faire des sauvegardes

Rick Howard de Palo Alto Networks conseille avec logique de réaliser des sauvegardes régulières. Tout comme Kaspersky Lab recommande aux entreprises de vérifier qu’elles ont un système de sauvegarde en place. “Une sauvegarde efficace et à jour peut permettre de récupérer les fichiers perdus“, indique l’éditeur. L’ANSSI recommande de sauvegarder les fichiers importants sur des supports amovibles isolés. “Ces fichiers peuvent être altérés ou infectés. Il convient donc de les traiter comme tels. De plus, les sauvegardes antérieures doivent être préservées d’écrasement par des sauvegardes plus récentes“, précise-t-elle.

Nigel Tozer, Solutions Marketing Director chez Commvault, spécialiste de la protection, de la récupération et de l’archivage des données du Cloud, préconise une sauvegarde interne : “La seule défense fiable contre les attaques de Petya ransomware, est la sauvegarde. Si les systèmes et données sont pris en otage, le seul véritable moyen de récupération est de pouvoir revenir en arrière, à la dernière sauvegarde avant l’infection. Lorsque les fichiers sont chiffrés et corrompus par une attaque de ransomware, la synchronisation du Cloud et des outils de partage fait qu’ils ne sont pas fiables. La synchronisation signifie que les fichiers dans le Cloud sont aussi infectés. L’autre problème est que les services du Cloud, en particulier ceux qui sont gratuits ou ceux destinés aux consommateurs, ne couvrent généralement pas toutes les données et peuvent ne pas toujours avoir des politiques de conservation des données antérieures à l’attaque.” Et de conclure : “Ainsi, la meilleure garantie pour protéger ses données contre les logiciels malveillants est d’avoir une solution de sauvegarde interne qui dispose d’une gestion centralisée. Même si l’option du retour à la dernière sauvegarde avant l’infection pourrait signifier une perte limitée de données, elle est toujours préférable par rapport à l’impact de la perte de toutes les données prises en otage.”