Le pixel de tracking, utilisé principalement pour le marketing, peut-il être un vecteur de cyberattaque ? L’éditeur en sécurité CheckPoint le pense.

On sait depuis une décennie que l’on peut utiliser des pixels de suivi ou de pistage dans des fichiers Office (Word, Excel, PowerPoint). Cela fonctionne car les fichiers Office peuvent se lier à une image située sur un serveur Web distant. Mettre un pixel de suivi dans un document Office permet de suivre l’activité d’un document au fur et à mesure qu’il se déplace dans une organisation.

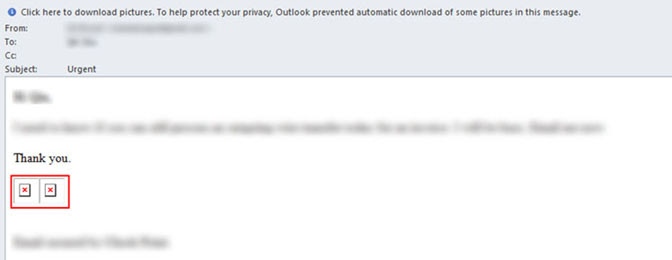

Aujourd’hui, le pixel espion, petite image de 1×1 pixel, Gif ou ONG, peut se cacher sur un site ou dans un e-mail. Il est partiellement ou totalement transparent ou encore camouflé dans l’arrière-plan coloré d’une page web. A quoi sert-il ? Ce pixel de suivi ou de pistage permet de comptabiliser le passage de l’utilisateur sur une page, et est utilisé pour acquérir des données statistiques pour le marketing online, l’analyse web ou le marketing e-mail. On parle de pixel de tracking, de web beacon, de tracking beacon, de pixel invisible ou encore de web bug. Ce fichier image envoie une chaîne de code à un serveur Web distant. Le code de suivi peut être aussi simple que <img src = “http: // server / cgi-bin / program? E = email-address”>. Le code de suivi d’un pixel peut également être écrit pour capturer des informations telles que les adresses IP, les noms d’hôtes, les systèmes d’exploitation, les types de navigateurs Web, les dates de visualisation de l’image, l’utilisation de cookies et d’autres informations. Si les spécialistes du marketing utilisent ces informations pour affiner leur publicité, un cybercriminel peut très bien en prendre le contrôle, assure l’éditeur ChechPoint. Il peut “utiliser les informations pour identifier les composants de la plateforme cloud afin de rechercher les vulnérabilités de logiciels connues qu’ils peuvent exploiter lors d’une attaque ultérieure“.

Jusqu’à présent, les pixels de suivi n’ont pas été considérés comme la cause directe d’une violation de sécurité, mais ils facilitent les attaques ultérieures, et CheckPoint s’en inquiète.

Auteur : Pierre Saire