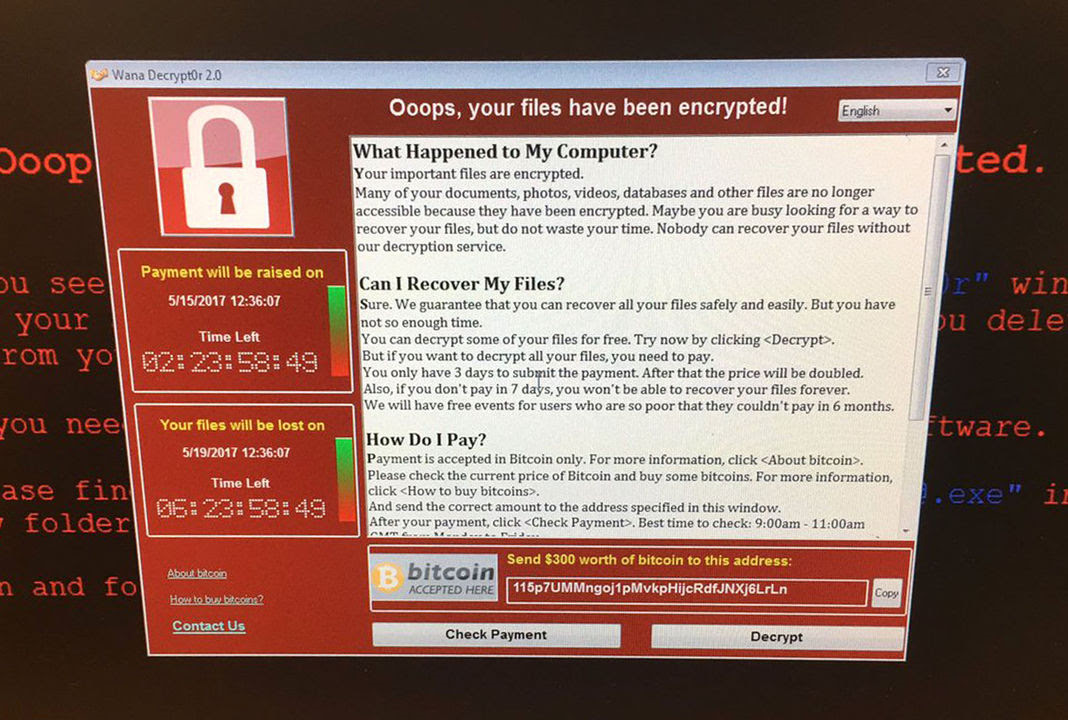

La vulnérabilité dans Windows qui n’a pas été patchée par de nombreuses entreprises, alors même qu’elle était disponible depuis le mois de mars, a permis au malware WannaCry de toucher 200 000 victimes et d’affecter le fonctionnement de nombreuses entreprises et organisations dans au moins 150 pays depuis vendredi. Cette mise à jour aurait-elle empêché la propagation du malware ? Pourquoi autant d’organisations n’ont pas réalisé cette mise à niveau ? Faut-il revoir les politiques de patch ? Nous avons posé ces questions à plusieurs spécialistes de la sécurité. Interview croisée.

D’abord, un constat : le pourcentage de PC utilisant des versions de Windows non patchées a atteint les 7,8 % au 1er trimestre 2017, contre 5,2 % au trimestre précédent et 4,6 % sur le 1er trimestre de l’année dernière, selon un tout récent rapport de Flexera, un spécialiste de la gestion des vulnérabilités logicielles et des correctifs de sécurité. 81 % des vulnérabilités repérées par Flexera sur l’ensemble des produits bénéficiaient de correctifs le jour même de leur découverte. Et pourtant, malgré l’existence de patches (comme celui publié par Microsoft) qui auraient pu empêcher le malware WannaCry de sévir, un nombre alarmant d’entreprises et d’individus ne les ont tout simplement pas installés. “Il est inconcevable d’attendre deux mois pour installer un patch critique de Microsoft”, argumente Kasper Lindgaard, directeur senior de Secunia Research chez Flexera Software. « Nous avons même été avertis en avril de la forte probabilité d’un tel scénario. Les organisations doivent se réveiller et faire en sorte de gérer ce genre de menaces et de risques avec davantage de sérieux. Il n’y a tout simplement aucune excuse pour justifier cela.”

Qu’en pensent les spécialistes de la sécurité, éditeurs, organisations ou cabinets de conseil ? Nous avons interviewé :

- 4 éditeurs :

David GROUT, directeur Systems Engineering, Southern Europe de FireEye

Benoît GRUNEMWALD, directeur des Opérations pour ESET France

Norman GIRARD, vice-président Europe de Varonis

Patrice PUICHAUD, directeur avant-vente de SentinelOne - 1 spécialiste de la gestion des vulnérabilités logicielles et des correctifs de sécurité Flexera :

Kasper LINDGAARD, directeur senior de Secunia Research chez Flexera Software - Le CIGREF, réseau de grandes entreprises qui a pour mission de développer la capacité des grandes entreprises à intégrer et maîtriser le numérique :

Henri d’AGRAIN, délégué général - 1 cabinet de conseil inspearit:

Hadi El KHOURY, partenaire expert, cybersécurité et risques numériques

INTERVIEW CROISEE

Solutions Numériques : Le correctif de Windows MS17-010 suffit-il pour se protéger du ransomware ? Oui, non, pourquoi ? Quels autres moyens indispensables sont nécessaires à vos yeux ?

David GROUT, Fireye : La mise à jour de la faille Microsoft empêche juste la propagation, pour se protéger il faut avoir en place des technologies de nouvelles générations de type « Sandboxing ».

Henri d’AGRAIN, CIGREF : Attention, il faut prendre aussi en compte qu’il existe une multitude d’autres ransomwares qui utilise des failles de sécurité différentes.

Henri d’AGRAIN, CIGREF : Attention, il faut prendre aussi en compte qu’il existe une multitude d’autres ransomwares qui utilise des failles de sécurité différentes.

Kasper LINDGAARD, Flexera Software : Oui, l’application du patch distribué avec MS17-010 suffit. WannaCry ne peut pas se propager horizontalement au sein d’une entreprise. Cependant, les utilisateurs doivent toujours faire preuve de vigilance quand il s’agit de cliquer sur des liens ou des pièces jointes pour éviter d’être infecté par un ransomware.

Kasper LINDGAARD, Flexera Software : Oui, l’application du patch distribué avec MS17-010 suffit. WannaCry ne peut pas se propager horizontalement au sein d’une entreprise. Cependant, les utilisateurs doivent toujours faire preuve de vigilance quand il s’agit de cliquer sur des liens ou des pièces jointes pour éviter d’être infecté par un ransomware.

Benoît GRUNEMWALD, ESET : Cette mise à jour ne protège pas votre ordinateur contre le ransomware, il suffit de supprimer une vulnérabilité qui a été mal utilisée par les attaquants derrière le ransomware WannaCryptor (et d’autres logiciels malveillants distribués via cette chaîne). Pour une protection générale contre les ransomwares, nous recommandons aux utilisateurs de garder leur système d’exploitation et leur logiciel à jour, d’utiliser une solution de sécurité fiable avec plusieurs couches de protection et de créer des sauvegardes (idéalement sur un disque dur externe déconnecté du réseau). Ce sont les étapes essentielles. Si cela avait été suivi dans ce cas, l’infection mondiale observée ce week-end aurait pu être évitée.

“Si cela avait été suivi dans ce cas, l’infection mondiale observée ce week-end aurait pu être évitée.”

Norman GIRARD, Varonis : Le patch en question permet de se prémunir de l’infection réseau en corrigeant la vulnérabilité exploitée par le worm (ver). L’autre vecteur de propagation est bien évidemment l’email avec les campagnes massives de phishing. Il est donc primordial de ne pas ouvrir de pièce jointe d’émetteurs inconnus et veillez au contenu des emails de nos fournisseurs.

Patrice PUICHAUD, SentinelOne : Non. La mise à jour MS17-014 de mars 2017 corrige une vulnérabilité dans le protocole SMB de partage de fichiers. C’est le vecteur de propagation utilisé par WannaCry pour se diffuser rapidement (c’est un « ver » / « worm ») mais on pourrait envisager d’autres vecteurs de diffusion, plus traditionnels, potentiellement moins rapides, mais qui permettraient tout de même au rançongiciel (ransomware) de s’exécuter sur des machines cibles et chiffrer les données.

Patrice PUICHAUD, SentinelOne : Non. La mise à jour MS17-014 de mars 2017 corrige une vulnérabilité dans le protocole SMB de partage de fichiers. C’est le vecteur de propagation utilisé par WannaCry pour se diffuser rapidement (c’est un « ver » / « worm ») mais on pourrait envisager d’autres vecteurs de diffusion, plus traditionnels, potentiellement moins rapides, mais qui permettraient tout de même au rançongiciel (ransomware) de s’exécuter sur des machines cibles et chiffrer les données.

“On pourrait envisager d’autres vecteurs de diffusion, plus traditionnels, potentiellement moins rapides, mais qui permettraient tout de même au rançongiciel (ransomware) de s’exécuter sur des machines cibles et chiffrer les données.”

En ce qui concerne les autres moyens indispensables nécessaires à mes yeux, il faut en général considérer 4 éléments de protection/prévention : 1) L’éducation des utilisateurs (pas vraiment en cause ici vu le mode de propagation) 2) Les mises à jour des systèmes. 3) Une solution robuste de sauvegarde/restauration des données en cas d’attaque réussie 4) Des outils avancés de protection. Pour ce dernier point, nous pensons chez SentinelOne que l’approche des antivirus traditionnels (couplés d’ailleurs aux autres solutions de protection système ou réseau), notamment à base de signatures de fichiers, n’est plus d’actualité (la preuve en est, NHS en UK utilise Sophos qui n’a produit la signature que plusieurs heures après l’attaque… charge ensuite au NHS de diffuser la signature sur l’ensemble de son parc… ce qui est irréaliste et inefficace en terme de réactivité, d’autant que le conseil était d’éteindre toutes les machines ou au minimum les déconnecter du réseau) et qu’une approche à base d’analyse comportementale du système est la meilleure solution pour se protéger de ces attaques avancées (quel que soit le vecteur de transmission : email, phishing, partages de fichiers,…).

Hadi EL KHOURY, inspearit : Oui, la mise à jour aurait permis de se prémunir contre ce ransomware, vu que celui-ci exploite une faille corrigée par ce correctif depuis plus de deux mois maintenant. Les autres moyens nécessaires sont de l’ordre du cloisonnement des réseaux internes aux entreprise et qui très souvent “à plat”, partant du dangereux principe que le réseau étant “interne”, il est forcément “de confiance”.

Hadi EL KHOURY, inspearit : Oui, la mise à jour aurait permis de se prémunir contre ce ransomware, vu que celui-ci exploite une faille corrigée par ce correctif depuis plus de deux mois maintenant. Les autres moyens nécessaires sont de l’ordre du cloisonnement des réseaux internes aux entreprise et qui très souvent “à plat”, partant du dangereux principe que le réseau étant “interne”, il est forcément “de confiance”.

SN : Pourquoi tant d’organisations n’ont pas mis en place cette mise à jour de sécurité de Windows du mois de mars ? Quels sont les freins, contraintes pour les DSI et autres responsables ?

David GROUT : La plus grande difficulté pour les entreprises est que le patch management est une activité complexe dans le cadre d’organisation avec plusieurs milliers de machines. Il faut faire des tests de non impacts sur les applications métiers, de non régressions de fonctionnalités. Le second challenge est le nombre de vulnérabilités publiées par jours/semaines qui rend ce travail complexe et rébarbatif. Il faut aujourd’hui penser le patch management différemment et s’orienter sur une approche Intelligence Led Patching dans laquelle on priorise les patchs par le risque et non pas par le volume.

“Il faut aujourd’hui penser le patch management différemment et s’orienter sur une approche Intelligence Led Patching”

Henri d’AGRAIN : Il peut s’agir de négligence, mais ce n’est généralement pas le cas dans les grandes organisations. La dépendance aux systèmes numériques est trop importante pour prendre de tels risques. La raison principal est d’ordre technique. En général, le déploiement d’un correctif d’OS doit être précédé d’une phase de test pour s’assurer des non-régressions. En effet, il peut arriver qu’un correctif modifie le comportement de certains logiciels qui tournent sur cet OS. Cette phase de test doit permettre de détecter ces régressions et de les corriger, ou les faire corriger par le fournisseur du logiciel incriminé. Cette démarche peut prendre parfois un peu de temps, surtout s’il s’agit d’un développement spécifique qui conditionne le fonctionnement d’un processus important de l’entreprise. Appliquer un correctif qui perturbe le fonctionnement de votre système d’information est tout aussi risqué que de ne pas l’appliquer. Il y a donc une balance des risques à faire, et ce n’est pas une chose aisée dans un contexte de cybermenaces complexe à appréhender. Les freins sont donc d’ordre technique, et par voie de conséquence, financier.

“Il y a une balance des risques à faire, et ce n’est pas une chose aisée dans un contexte de cybermenaces complexe à appréhender.”

Kasper LINDGAARD : Il n’existe à ma connaissance aucune excuse pour ne pas avoir appliqué les correctifs de sécurité fournis par Microsoft le 14 mars. Cela signifie que les organisations ont eu deux mois pour déployer les correctifs. Cela montre que certaines organisations ont besoin de s’équiper de meilleurs outils et solutions de gestion des correctifs de sécurité. Les entreprises s’en aperçoivent aujourd’hui dans de tristes circonstances !

Benoît GRUNEMWALD : La décision de mettre à jour les OS et applications repose sur une analyse de risque. Celle-ci détermine la probabilité d’occurrence d’une menace et de son impact sur le système, permettant aux décisionnaires de patcher ou pas leurs systèmes.

Au-delà de cette analyse de risque, il existe d’autres raisons pour lesquelles il n’est pas possible d’appliquer instantanément toutes les nouvelles mises à jour – par exemple, lorsque l’entreprise utilise un logiciel spécifique étroitement lié à la version du système d’exploitation, ou des services essentiels pouvant être perturbés. Cette situation se retrouve sur les lignes de production, où tout changement peut causer des problèmes de disponibilité, les mises à jour doivent être testées de manière approfondie.

“Sur les lignes de production, où tout changement peut causer des problèmes de disponibilité, les mises à jour doivent être testées de manière approfondie.”

Norman GIRARD : L’application d’un patch suppose le plus souvent un redémarrage de la machine et les fenêtres de maintenance sont limitées pour les serveurs. Concernant les stations de travail c’est au bon vouloir des utilisateurs. Enfin, le patch a des conséquences parfois dramatiques sur certains serveurs avec des incompatibilités d’application tierces.

Patrice PUICHAUD : Parce qu’il n’est pas si simple de déployer des mises à jour sur des systèmes critiques notamment. Il faut s’assurer au préalable que les applications utilisées par les employés sur les postes de travail, ou les applications métiers sur les serveurs, continuent de fonctionner correctement avec les mises à jour. Cela prend du temps, nécessite des ressources techniques pour qualifier les mises à jour, les tester, et ensuite les déployer. Imaginez bien que des serveurs de production en environnement industriel par exemple, souvent des systèmes âgés, sont délicats à mettre à jour, surtout lorsque les applications sont critiques pour la production. Idem pour les terminaux de type POS, distributeurs de billets… qui utilisent de vieilles versions de Windows XP embarqué.

Hadi EL KHOURY : Il y a plusieurs raisons. La principale étant pour certaines l’absence d’un processus rigoureux de gestion des correctifs de sécurité (ou Patch Management en anglais). Pour d’autres, et malgré la présence d’un tel processus, c’est l’absence d’une cartographie précise, multicouches et à jour des systèmes d’informations. Ainsi, ces entreprises ne sont pas en mesure de recenser précisément les technologies obsolètes qui ne sont plus supportées par les éditeurs (exemple Windows XP). De surcroît, elles sont dans l’incapacité de prévoir les impacts métiers, et sur leurs chaînes industrielles de la présence de telles versions. Une troisième difficulté réside dans les incompatibilités souvent constatées entre un correctif de sécurité et certaines applications métiers installées sur le système concerné. Cette incompatibilité conduit souvent les équipes IT à ne pas appliquer le correctif, sans proposer une solution palliative par “vases communicants” (exemple : réduire la visibilité réseau d’une machine qui n’accepterait pas une greffe de correctif de sécurité) et surtout sans solliciter l’arbitrage ou l’assentiment des responsables métiers dont les processus sont supportés par ces machines.

“Cette incompatibilité conduit souvent les équipes IT à ne pas appliquer le correctif, sans proposer une solution palliative par “vases communicants”

SN : Certains OS n’ont plus de support et sont donc vulnérables. Même si Microsoft a annoncé la distribution de mises à jour depuis les attaques pour Windows XP, 8, Server 2003… sur le fond à qui la responsabilité ? Comment y faire face ? Quelles solutions ?

David GROUT: La responsabilité est difficile à trancher dans ce type de cas, chacune des parties à ses contraintes et ses politiques. La solution est un retour aux bases de l’hygiène informatique comme par exemple la séparation des réseaux et notamment la mise en zone sécurisée et protégée les machines qui ne peuvent pas être patchées.

“La solution est un retour aux bases de l’hygiène”

Henri d’AGRAIN Si Microsoft a fait l’effort de développer et diffuser des correctif pour XP notamment, il reste qu’un système de monitoring du système d’information devient une nécessité incontournable. Les entreprises doivent se doter d’un Security Operation Center (SOC) permettant de détecter et gérer les incidents de sécurité. Ce type de dispositif tend à se généraliser. Le changement d’OS nécessite un énorme travail de traitement des non-régressions. Il nécessite donc une démarche non seulement technique, mais également économique. Une entreprise ou une administration ne reste pas sur un OS non soutenu par plaisir mais parce que c’est compliqué et coûteux de migrer. Toutes les entreprises n’ont pas les moyens de le faire au rythme qu’impose Microsoft. De manière générale, les entreprises membres du CIGREF ne prennent pas ce risque, ou bien, si elles l’acceptent sur une partie de leur SI, mettent en place des mesures pour le gérer.

“Les entreprises doivent se doter d’un Security Operation Center (SOC) permettant de détecter et gérer les incidents de sécurité.”

Kasper LINDGAARD : Les versions en fin de vie de Windows ne devraient plus être utilisées dans aucune infrastructure. Elles sont vulnérables à de nombreux virus et ransomwares tels WannaCry.

Les organisations devraient veiller à mettre à jour ces versions de fin de vie dès que possible. Les dates de fin de vie de ces systèmes sont connues depuis longtemps, donc il n’y a aucune excuse… Préserver ses applications existantes en cours d’exécution reste bien plus important que de prendre le risque d’utiliser un système d’exploitation non sécurisé.

“Les dates de fin de vie de ces systèmes sont connues depuis longtemps, donc il n’y a aucune excuse…”

Benoît GRUNEMWALD : Il est difficile de dire qui est responsable, car certains utilisateurs professionnels pourraient être limités pour les raisons précédemment évoquées de mettre à jour leur HW ou SW. Microsoft a beaucoup travaillé pour atténuer le risque de menace, il a même publié une mise à jour pour XP, qui ne reçoit d’ordinaire plus de support depuis plus de trois ans.

La meilleure façon de faire face à cette situation est d’utiliser des systèmes d’exploitation et des logiciels à jour. Bien souvent, ce n’est pas une remise en question du personnel technique, mais plutôt un problème de budget qui est la cause de ce statu quo.

Norman GIRARD : Un système qui n’est plus supporté et en fin de vie doit être remplacé. C’est la responsabilité du client et non du fournisseur. Si vous faites l’acquisition d’une voiture de collection de 1960, ne soyez pas surpris de ne pas trouver de pièces détachées ou de compétences pour assurer son entretien.

“C’est la responsabilité du client et non du fournisseur.”

Patrice PUICHAUD : Tout système est potentiellement vulnérable. Dans le cas de rançongiciels, les hackers cherchent à optimiser le gain, donc vont vers les systèmes les plus répandus (ce qui exclut par exemple MacOs et Linux dans le cas de WannaCry). On voit bien que même lorsque des correctifs sont disponibles, ce n’est pas suffisant puisqu’ils ne sont pas nécessairement appliqués. Face à ces attaques modernes, il faut des solutions plus modernes que des antivirus traditionnels (dont la technologie date de plus de 20 ans…).

Hadi EL KHOURY : Tout OS qui n’est plus supporté par l’éditeur doit engendrer une mise à jour des analyses de risque. Et deux choix s’offrent ainsi aux décideurs IT et métiers.

Il faut éclairer la décision des parties prenantes sur la contribution “métier” de cet OS. Souvent, les décideurs ne sont pas au fait de cette contribution et ont donc du mal à “visualiser” les impacts métiers et/ou industriels induits par l’exploitation de vulnérabilités sur cet OS.

-Conserver l’OS, en réduire les risques par “vases communicants” autant que faire se peut et implémenter une traçabilité et une supervision accrues sur tous les accès à cet OS.

-Migrer vers des versions supportées par les éditeurs, en concertation avec les différents éditeurs de solutions applicatives, souvent à l’origine des incompatibilités mentionnées plus haut.

“Les décideurs ont du mal à “visualiser” les impacts métiers et/ou industriels induits par l’exploitation de vulnérabilités sur l’OS”