Des centaines de milliers d’ordinateurs ont été infectés par un logiciel de rançon, cryptant données et fichiers, et réclamant une rançon pour les déverrouiller. Que faire en cas d’attaque. Les conseils pour protéger vos documents, alors que pour Guillaume Poupart, le patron de l’Agence nationale de la sécurité des systèmes d’informations (Anssi), il faut s’attendre à des “répliques régulières” dans les prochains jours.

Selon Europol, plus de 200 000 ordinateurs dans le monde ont été affectés durant le week-end écoulé, une attaque sans précédent. Le directeur d’Europol, Rob Wainwright, avait indiqué dimanche redouter une augmentation du nombre de victimes “lorsque les gens retourneront à leur travail lundi et allumeront leur ordinateur”. “Nous n’avions encore jamais rien vu de tel” , avait ajouté M. Wainwright qui s’exprimait sur la chaîne de télévision britannique ITV.

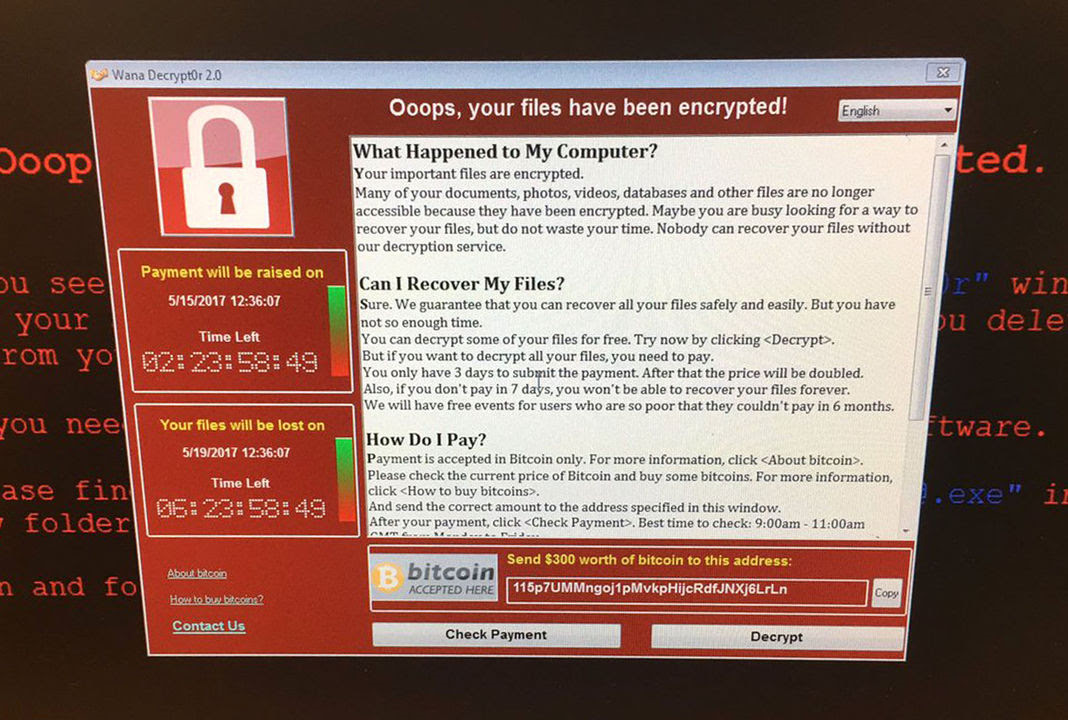

L’attaque a débuté vendredi et touché des banques, des hôpitaux et des agences gouvernementales dans au moins 150 pays. Des centaines de milliers d’ordinateurs, surtout en Europe, ont été infectés par un logiciel de rançon, exploitant une faille dans les systèmes Windows. “Il est encore un peu tôt pour dire qui est derrière tout ça mais nous travaillons sur un outil de décryptage”, a indiqué lundi M. Op Gen Oorth. Le virus utilisé, nommé “WannaCry“, se répand avec une rapidité inédite et combine pour la première fois les fonctions de logiciel malveillant et de ver informatique. Il verrouille les fichiers des utilisateurs et les force à payer 300 dollars (275 euros) pour en recouvrer l’usage. La rançon est demandée en monnaie virtuelle bitcoin, difficile à tracer. Les auteurs de cette opération n’ont pas été identifiés mais “manifestement, on a affaire à de la criminalité” , a estimé lundi le patron de l’Agence nationale de la sécurité des systèmes d’informations (Anssi). “Certaines mafias qui avant faisaient des trafics de drogues ou différents types de trafics, aujourd’hui font de l’attaque informatique car c’est plus facile, cela coûte moins cher, c’est beaucoup moins risqué et cela rapporte énormément”, a-t-il observé. “Pour l’instant, manifestement peu de rançons ont été payées” et “c’est une bonne chose” car cela “alimente un cercle vicieux”, a-t-il remarqué. Pour M. Poupart, il faut s’attendre à des “répliques régulières” dans les prochains jours.

Comment se protéger

Le vecteur d’infection initial étant principalement les e-mails, voici quelques bonnes pratiques pour éviter d’être infecté. mc-media.com, une agence de communication basée à Vichy, avec 4 pôles de compétences (communication, web, développement et infrastructure) recommande aux utilisateurs de supprimer tout e-mail douteux : expéditeur inconnu, sujet d’e-mail “alarmant” ou poussant à la curiosité. Un email d’un collaborateur ou contact pouvant aussi contenir un virus, il conseille dans le doute de contacter cette personne avant d’ouvrir l’email ou la pièce jointe pour vérifier que cet un email est légitime. Il faut ensuite s’assurer que l’ordinateur est à jour. Microsoft a mis à disposition un correctif limitant la propagation du virus ce 14 avril. “En cas d’infection, il faut débrancher immédiatement votre ordinateur du réseau (filaire et wifi le cas échéant), éteindre votre ordinateur, prévenir un responsable. Un seul ordinateur infecté sur un réseau peut contaminer l’ensemble de l’entreprise“, indique l’agence

Phil Richards, CSO d’Ivanti et expert réputé des questions de cybersécurité, détaille ” Formez votre personnel à ne jamais cliquer sur un e-mail inconnu ou malveillant. Mettez immédiatement à jour vos correctifs Microsoft, en particulier MS17-010, qui ralentit la prolifération de ce ransomware. Exécutez un antivirus efficace sur tous vos postes client. Si vos définitions de virus sont vieilles de plus d’une semaine, votre antivirus ne reconnaîtra pas ce ransomware. Limitez les privilèges Administrateur et autorisez uniquement l’exécution des logiciels sur liste blanche. Ce malware n’aurait pas fait autant de victimes s’il n’avait pas eu accès aux privilèges Admin, et il n’aurait pas pu s’exécuter du tout s’il y avait eu une liste blanche de logiciels.” L’expert indique qu’environ 30 % des fournisseurs d’antivirus offrent actuellement des définitions de virus capables d’identifier correctement ce ransomware et de le bloquer. Il cite Kaspersky et BitDefender, qui “le gèrent correctement tous les deux”.