En 2016, le vol de 81 millions de dollars à la Banque Centrale du Bangladesh a fait grand bruit. Qui se cache derrière cette attaque ? Vraisemblablement Lazarus, un groupe de hackers à l’origine d’autres vols dans des institutions financières, des casinos, des entreprises de crypto-monnaies ou chez des éditeurs de logiciels dédiés aux sociétés de placement du monde entier…

A la suite du plus grand piratage au monde de ce type, l’éditeur Kaspersky s’est lancé dans l’analyse scientifique des indices laissés par les pirates dans des banques situées dans le Sud-Est asiatique et en Europe. Ils en ont conclu que les attaques avaient très probablement été perpétrées par Lazarus, un groupuscule passé maître dans l’art du cyberespionnage et du cybersabotage. “Cette cellule est connue pour avoir perpétré une série d’attaques de grande envergure ayant ciblé des fabricants, des médias et des institutions financières dans au moins 18 pays aux quatre coins du monde depuis 2009“, indique Kaspersky, qui apporte une série de détails sur le mode opératoire de ce groupe.

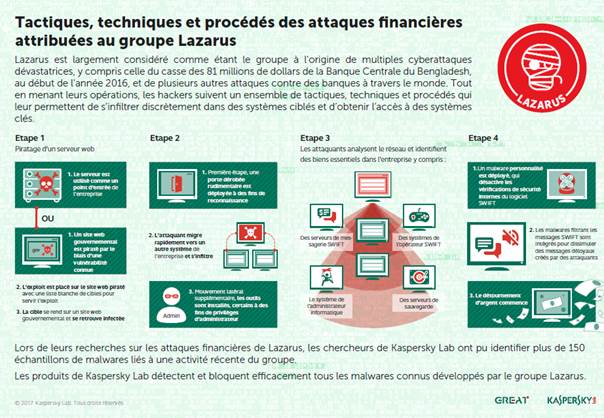

Le modus operandi de Lazarus

Les experts ont pu découper le mode opératoire des pirates en quatre phases.

1 Compromission initiale : les pirates ouvrent une brèche dans un seul des systèmes informatiques de la banque, soit en exploitant à distance des portions de code vulnérables (sur un serveur web par exemple), soit à l’aide d’une attaque dite de « watering hole » qui consiste à piéger un site web légitime. Lorsqu’une victime (un employé de la banque ciblée) consulte ce dernier, son ordinateur est infecté par des composants additionnels.

2 Trouver ses marques : les membres du groupe migrent vers d’autres ordinateurs hôtes au sein de la banque où ils déploient des backdoors persistants, qui leur permettent d’aller et venir à leur guise à l’aide des programmes malveillants installés.

3 Reconnaissance interne : le groupe passe ensuite des jours et des semaines à étudier scrupuleusement le réseau afin d’identifier les ressources intéressantes. Il peut s’agir d’un serveur de sauvegarde qui conserve les données d’authentification, des serveurs de messagerie, des contrôleurs de noms de domaine donnant accès à l’ensemble de l’entreprise, ou encore de serveurs où sont stockées les archives des transactions financières.

4 Passage à l’acte : l’ultime étape consiste, pour les pirates, à déployer leur malware conçu pour passer outre les dispositifs de sécurité internes des logiciels financiers et effectuer des transactions illicites au nom de la banque.

Vitaly Kamluk, directeur de l’équipe de recherches et d’analyses APAC chez Kaspersky Lab, prévient : le groupe Lazarus investit énormément pour créer de nouvelles variantes de son malware. “Nous sommes persuadés qu’ils referont surface prochainement. Les attaques comme celles menées par le groupe Lazarus montrent qu’une erreur de configuration, même minime, peut ouvrir une brèche importante dans le réseau d’une entreprise, avec à la clé la perte potentielle de centaines de millions de dollars. Nous espérons que les dirigeants des banques, des casinos et de sociétés de placement du monde entier apprendront à se méfier de Lazarus. ». L’éditeur appelle les organisations à passer au crible leurs réseaux à la recherche de l’éventuelle présence d’échantillons du malware Lazarus (par exemple, HEUR:Trojan-Banker.Win32.