Le mécanisme de validation des certificats des solutions s’appuie sur des signatures de 32 bits faibles, révèle fin octobre l’un des chercheurs de sécurité les plus compétents de Google Project Zero, Tavis Ormandy. Depuis, Kaspersky a réparé la faille.

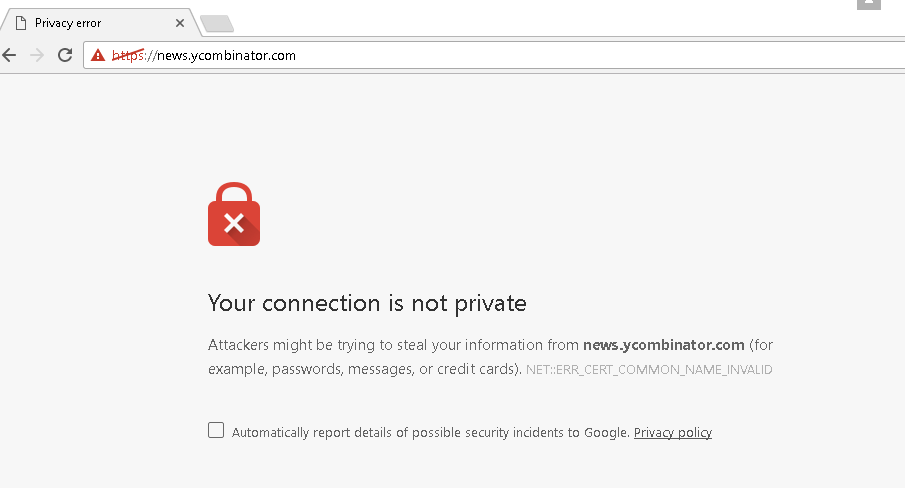

Tavis Ormandy s’aperçoit fin octobre d’une faille critique dans la fonctionnalité d’inspection du trafic SSL / TLS utilisée par Kaspersky Anti-Virus pour détecter les menaces potentielles cachées dans les connexions chiffrées. Une vulnérabilité qui désactive la vérification de certificat. Ce qui signifie que les hackers sont capables de faire passer des sites comme digne de confiance ou réaliser des attaques dites de “l’homme du milieu” (man in the middle attacks ou MITM), qui interceptent les communications. « Ce rapport de bug sera révélé publiquement si un patch n’est pas largement disponible dans les 90 jours », prévient Tavis Ormandy. Le 1er novembre, Kaspersky fait savoir qu’il confirme le bug et qu’il le corrigera dans un avenir proche. Le 28 décembre, c’est réparé.

“Le problème me rappelle le “Superfish” de Lenovo – ce logiciel sur votre ordinateur exécute MITM et peut facilement être utilisé par des personnes malveillantes- . Il s’agit encore une fois d’un rappel sur la façon dont les clés et les certificats peuvent être mal utilisés : ils peuvent faire passer des sites comme dignes de confiance alors qu’ils ne le sont pas et intercepter des communications privées, explique Kevin Bocek, Chief Security Strategist chez Venafi. Malheureusement, les professionnels n’ont pas les outils ou la visibilité nécessaire pour protéger les clés et les certificats, les hackers ont alors les pleins pouvoirs. S’ils volent des centaines de millions de dossiers comme avec Yahoo! ou s’ils trompent les systèmes de sécurité gouvernementaux pour faire accepter de faux sites web, le pouvoir des clés et certificats pour activer le chiffrage et établir ce qui est censé être digne de confiance est une arme très puissante contre les attaques informatiques”.