Le smartphone : nouvelle arme du crime organisé ? Un logiciel malveillant sur Android affecte la sécurité de plus d’un million de comptes Google.

Dans ces prédiction 2017, Check Point annonçait à la mi-novembre : « Avec une augmentation de 394 % de l’utilisation des smartphones et de 1 700 % de l’utilisation des tablettes au cours des quatre dernières années, il n’est pas surprenant que les attaques sur les appareils mobiles continuent à des rythmes proches. Un collaborateur sur cinq en entreprise sera à l’origine d’une fuite de données, notamment à cause de malwares mobiles ou de réseaux Wifi malveillants ; deux vecteurs d’attaques particulièrement efficaces sur les appareils mobiles. »Avant d’ajouter : « À mesure que cette tendance se poursuit, nous pouvons nous attendre à ce que les failles entraînées par l’utilisation des appareils mobiles en entreprise deviennent une préoccupation plus importante pour leur sécurité. Les récentes attaques parrainées par des États sur les smartphones de journalistes signifient que ces méthodes d’attaque vont désormais se répandre. Nous pouvons nous attendre à ce que le crime organisé les utilise également. La sécurité mobile reste problématique pour les entreprises. Elle est sujette à compromis entre productivité, confidentialité et protection. »

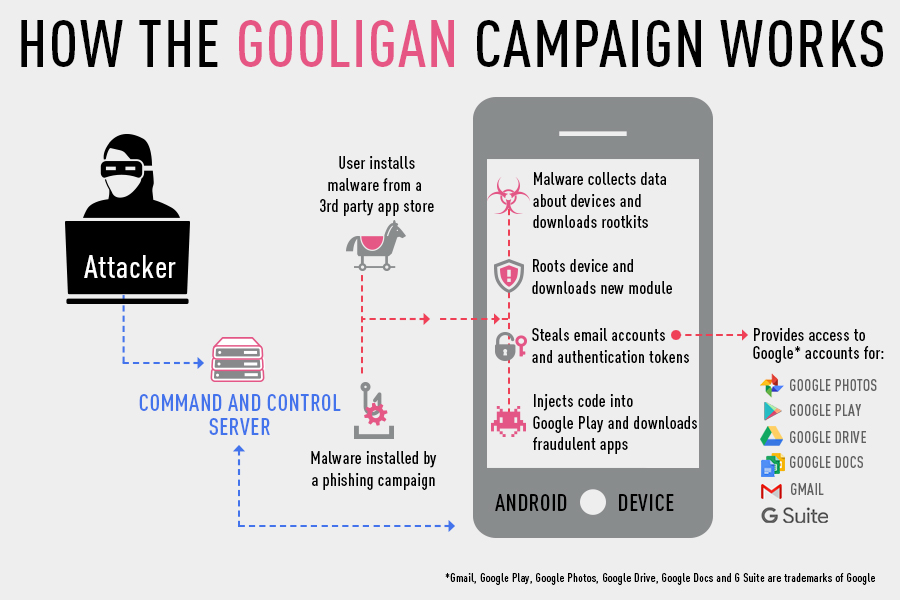

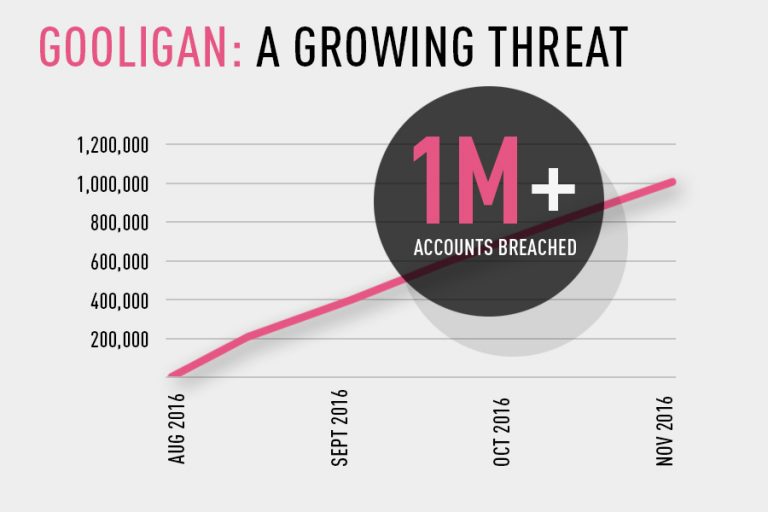

Avec la campagne Gooligan, il y a là un bon exemple de l’utilisation des smartphones comme nouvelle arme du crime organisé, puisqu’il s’agit sans doute de la plus grosse faille de sécurité affectant plus de 1 million de comptes Google jamais découverte à ce jour. L’éditeur de sécurité israélien a en effet annoncé le 30 novembre avoir découvert une nouvelle variante de logiciel malveillant sur Android, affectant la sécurité de plus d’un million de comptes Google. Cette nouvelle campagne de logiciel malveillant roote des appareils Android et dérobe les adresses email (des centaines d’adresses email sont associées à des comptes d’entreprises dans le monde entier) et les jetons d’authentification qu’ils stockent. Grâce à ces informations, les agresseurs peuvent accéder aux données confidentielles des utilisateurs dans Gmail, Google Photos, Google Docs, Google Play, Google Drive et G Suite.

« Ce vol de plus d’un million d’identifiants de comptes Google est très préoccupant et représente la prochaine étape des cyberattaques », prévient Michael Shaulov, head of product management and product marketing, mobile and cloud Security chez Check Point. « Nous assistons à un changement dans la stratégie des pirates, qui ciblent désormais les appareils mobiles afin d’obtenir les données confidentielles qu’ils stockent. »

13 000 appareils infectés par jour

La campagne infecte 13 000 appareils par jour, tournant sur Android 4 (Jelly Bean, KitKat) et 5 (Lollipop), ce qui représentent près de 74 % des appareils Android en usage aujourd’hui. Environ 57% de ces appareils sont situés en Asie, 19 % aux Etats-Unis, 15 % en Afrique et environ 9% en Europe. L’infection démarre lorsqu’un utilisateur télécharge et installe une application infectée par Gooligan sur un appareil Android vulnérable, ou clique sur des liens malveillants dans des messages de phishing. Une fois que les agresseurs parviennent à prendre le contrôle d’un appareil, ils génèrent des revenus frauduleux en installant des applications à partir de Google Play et en les évaluant au nom de la victime. Chaque jour, Gooligan installe au moins 30 000 applications sur les appareils piratés, soit plus de 2 millions d’applications depuis le début de la campagne.

L’éditeur s’est même fendu d’une campagne auprès des utilisateurs de Google, nous l’avons reçue sur Gmail (voir capture ci-dessous) hier, les incitant à en savoir davantage sur ce malware via un lien menant vers son blog.

L’équipe de recherche de Check Point a tout d’abord rencontré le code de Gooligan dans l’application malveillante SnapPea l’année dernière. A ce moment-là, le malware a été annoncé par plusieurs éditeurs de sécurité et attribué à différentes familles de malwares comme Ghostpush, MonkeyTest et Xinyinhe. En août 2016, le logiciel malveillant est réapparu sous forme de nouvelles variantes.

Etes-vous touché par Gooligan ?

Pour savoir si votre compte est compromis, CheckPoint a créé une page dédiée : https://gooligan.checkpoint.com. En cas d’infection, il faudra installer une version propre de l’OS et changer les mots de passe Google ensuite.

Et sachez que si vous avez téléchargé l’un de ces applications depuis des apps store Android tiers, vous pourriez être infecté :

- Perfect Cleaner

- Demo

- WiFi Enhancer

- Snake

- gla.pev.zvh

- Html5 Games

- Demm

- memory booster

- แข่งรถสุดโหด

- StopWatch

- Clear

- ballSmove_004

- Flashlight Free

- memory booste

- Touch Beauty

- Demoad

- Small Blue Point

- Battery Monitor

- 清理大师

- UC Mini

- Shadow Crush

- Sex Photo

- 小白点

- tub.ajy.ics

- Hip Good

- Memory Booster

- phone booster

- SettingService

- Wifi Master

- Fruit Slots

- System Booster

- Dircet Browser

- FUNNY DROPS

- Puzzle Bubble-Pet Paradise

- GPS

- Light Browser

- Clean Master

- YouTube Downloader

- KXService

- Best Wallpapers

- Smart Touch

- Light Advanced

- SmartFolder

- youtubeplayer

- Beautiful Alarm

- PronClub

- Detecting instrument

- Calculator

- GPS Speed

- Fast Cleaner

- Blue Point

- CakeSweety

- Pedometer

- Compass Lite

- Fingerprint unlock

- PornClub

- com.browser.provider

- Assistive Touch

- Sex Cademy

- OneKeyLock

- Wifi Speed Pro

- Minibooster

- com.so.itouch

- com.fabullacop.loudcallernameringtone

- Kiss Browser

- Weather

- Chrono Marker

- Slots Mania

- Multifunction Flashlight

- So Hot

- HotH5Games

- Swamm Browser

- Billiards

- TcashDemo

- Sexy hot wallpaper

- Wifi Accelerate

- Simple Calculator

- Daily Racing

- Talking Tom 3

- com.example.ddeo

- Test

- Hot Photo

- QPlay

- Virtual

- Music Cloud