Une mauvaise mise à jour et le système entier peut crasher, sans possibilité de rebooter normalement. C’est arrivé cet été avec des millions de PC sous Windows. Depuis Microsoft a réuni l’écosystème pour réfléchir sur comment modifier l’architecture bas niveau de Windows.

Windows autorise l’accès au noyau, il incombe aux éditeurs de garantir le bon fonctionnement. Cet accès facilite aussi le travail des outils de sécurité.

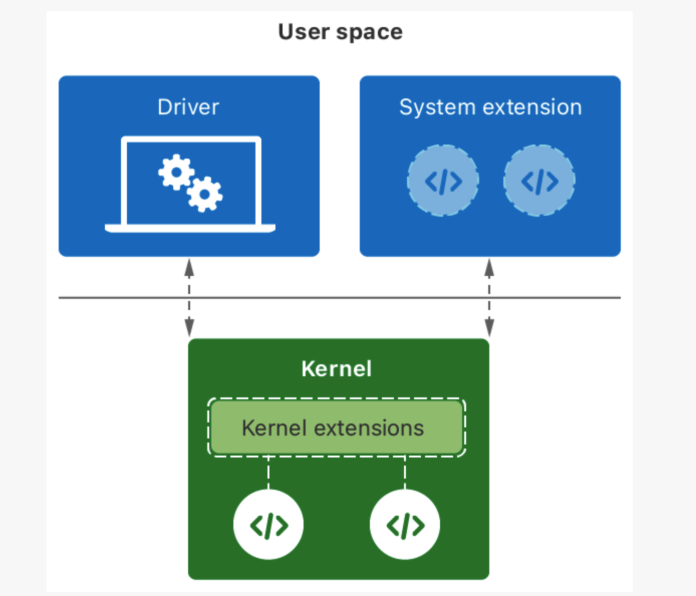

Une des solutions pour éviter ces problèmes, stabiliser le système et garantir plus de sécurité serait d’interdire les accès directs au noyau et donc élever les autorisations. Apple peut être un exemple à suivre. Sous macOS, il était possible d’agir au niveau du noyau avec les Kernel Extensions. Ces Kext simplifiaient le travail des éditeurs mais rendaient l’OS moins stable et si une extension était mal codée ou mal pensée, elle rendait l’OS vulnérable et instable, provoquant ainsi des kernel panics (paniques du noyau) et le crash du système. Les drivers et les outils de sécurité utilisaient les Kext.

Pour renforcer la sécurité du système et supprimer les kernel panics, Apple a décidé de supprimer purement et simplement les extensions noyau. Résultat : élévation du niveau d’accès sans accès au noyau, retrait des Kext et dépréciation des interfaces de programmation.

Cette modification de l’architecture bas niveau a obligé tous les éditeurs à s’adapter et à modifier le fonctionnement des outils de sécurité tels que les antivirus ce qui n’engendra pas de problèmes particuliers hormis la mise à jour de l’outil côté utilisateur.

Tous les systèmes autorisant les accès directs au noyau devraient élever le niveau et interdire une telle pratique pour diminuer les crashs systèmes et renforcer de facto la sécurité du système.