- Sécurité, 3 nouveaux maillons faibles

- trophes

- 1trophes

De la messagerie au réseau sans-fil, l’entreprise a de nouveaux talons d’Achille exploités par les hackers. Retour sur 3 d’entre eux, à mieux surveiller.

Le phishing a de beaux jours devant lui

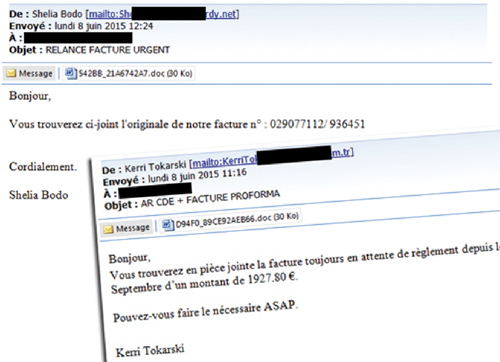

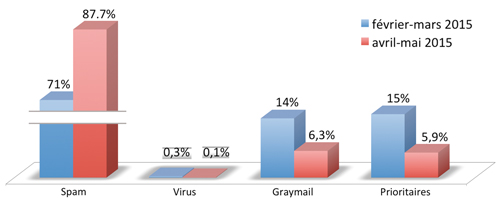

317 millions de nouveaux programmes malveillants ont été créés en 2014 selon la 20ème édition du rapport ISTR (Internet Security Threat Report) de Symantec. On n’est pas à 1 million chaque jour, mais presque ! Et la messagerie reste un moyen de contamination très efficace. Selon Vade Retro, spécialiste français de la protection et la classification des boîtes de messagerie, aux mois d’avril et mai 2015, plus de 8 emails sur 10 envoyés vers les messageries professionnelles étaient des spams (87 %). Un retour à un très haut niveau après une baisse du niveau de spam depuis décembre 2014 : le spam représentait alors 79 % des emails envoyés en décembre puis 77 % en janvier et 72 % en février. Des phénomènes épisodiques existent également. A la mi-juillet, en 2 jours, 3 200 fois plus de virus ont été envoyés que sur une période normale. Le constat est clair : les spams cachent de plus en plus de virus sous la forme de pièces jointes vérolées, telles que des archives .zip ou des documents Word (macro virus). Par exemple, les 18 et 19 juillet derniers, des vagues de phishing se présentaient sous la forme de fausses factures à payer incluant un fichier Word infecté en pièce jointe. Ces mails, assez classiques et comportant des erreurs assez visibles, étaient envoyés massivement aux entreprises dans le but de récupérer des informations sur les utilisateurs, des coordonnées bancaires ou encore des informations de connexion (logins, mots de passe), ce qui représente un vrai danger pour les actifs des entreprises et de leurs salariés

“Nous avons pu observer depuis presque trois mois une augmentation significative du nombre de spam, ce qui nous permet de déduire que les hackers commencent à utiliser ces réseaux renouvelés pour mener de nouvelles campagnes de spam massives et sophistiquées. Même si d’après nos analyses ces vagues ne sont pas encore optimales dans leur utilisation, elles démontrent tout de même une évolution inquiétante dans leur sophistication”, indiquait Régis Benard, consultant technique de Vade Retro à cette époque.

1 phishing sur 5 vise des notifications Facebook

“Les utilisateurs de Facebook sont très souvent victimes de phishing par des emails semblant provenir d’un contact connu”, rappelle Kate Kochetkova, de Kaspersky Lab. “Un hameçonnage sur cinq vise des notifications Facebook, lorsque vous recevez des emails qui semblent venir de Facebook ils peuvent être faux. Il y a beaucoup de chevaux de Troie aussi qui visent des utilisateurs de Facebook”. Pour ces utilisateurs victimes de phishing, Facebook propose dorénavant un outil de nettoyage qui fonctionne pendant qu’ils continuent à utiliser Facebook. L’outil “vous informe de la fin de l’analyse et vous montre ce qui a été trouvé”, explique Trevor Pottinger, ingénieur de Facebook chargé de la sécurité. Le programme utilise “une combinaison de signaux pour trouver les endroits infectés et enlever le logiciel de l’ordinateur, même s’il n’envoie pas activement des spams ou des liens nuisibles”, précise-t-il

L’un des programmes disponible sur Facebook pour protéger les utilisateurs contre les malwares est le Kaspersky Malware Scan for Facebook. “En seulement trois mois, cette solution a permis de protéger plus de 260 000 utilisateurs Facebook.”, indiquait l’éditeur en juin dernier.

“Selon nos recherches, les cybercriminels s’appuient de plus en plus sur les réseaux sociaux et les e-mails pour cibler directement des cadres clés” confirme David Knight, vice-président et responsable général des informations de sécurité produits chez Proofpoint. “Le nombre d’attaques par phishing et par spams via les réseaux sociaux a augmenté de plus de 300 % lors de ces deux dernières années !”

4 conseils pour se protéger des attaques de spam et de phishing

«Au-delà des solutions techniques antispam, antiphishing, antivirus, – qu’il demeure important de bien choisir – l’aspect humain est clairement primordial puisque les spam et phishing jouent clairement sur la faiblesse humaine”, indique Régis Benard, consultant technique de Vade Retro. Voici ses 4 conseils.

• N’ouvrir les pièces jointes suspectes (fichiers .zip, .xls ou .doc.) que si l’expéditeur est confirmé. A l’ouverture d’un fichier malveillant, l’ordinateur est aussitôt infecté.

• Supprimer le message d’un expéditeur suspect inconnu sans y répondre.

• Refuser de confirmer l’accusé de réception dans le cas d’un expéditeur inconnu suspect. Cela risquerait de valider et diffuser l’adresse email de l’utilisateur à son insu.

• Remonter les emails identifiés comme spam auprès de son service informatique. Ils seront ensuite transmis à l’entreprise chargée de la protection des boîtes aux lettres pour une prise en compte dans la technologie de filtrage.

Etude d’un cas

Dridex, une infection en 4 étapes

En juin, les entreprises françaises subissaient une attaque visant à les infecter par un trojan bancaire connu sous le nom de Dridex. Une attaque de forte ampleur qui a fait l’objet d’une alerte de la part de l’ANSSI et du CERT FR. Le G DATA SecurityLabs a disséqué cette attaque et livre son analyse.

1 L’attaque commence par un spam en français. Le contenu de l’email évoque une facture, une commande soi-disant effectuée ou une numérisation d’un document (voir capture jointe). En pièce jointe se trouve le document en question : un document Microsoft Office. Dans certains emails analysés, la pièce jointe intègre l’adresse email du receveur du spam, ce qui peut laisser penser qu’il s’agit effectivement d’un vrai document. Dans les attaques en français étudiées, les documents attachés sont vides à l’ouverture, mais Word propose l’activation des macros.

2 Si l’utilisateur active la macro, il déclenche la deuxième phase : le téléchargement d’un premier code. Le site pointé est Pastebin.com, un service gratuit dans lequel il est possible de stocker du texte et le partager grâce au lien vers la page. Il est utilisé généralement par des développeurs pour partager des codes sources. Les attaquants ont vraisemblablement choisi cette page pour son caractère légitime et il est peu probable que les solutions de sécurité l’inscrivent dans une liste noire. Il est très facile de stocker du code sur cette plateforme, ainsi l’usage de ce site s’avère très pratique.

3 La troisième étape consiste donc à charger ce code malveillant (le Payload), un VBS (Visual Basic Script) qui va alors télécharger un exécutable, l’installer dans %APPDATA% et l’exécuter.

4 Vient ensuite la quatrième étape : le téléchargement du downloader, lui-même dédié au téléchargement du code malveillant final.

Dans les cas analysés en juin, le code téléchargé est le trojan bancaire Dridex. Mais en fonction du bon vouloir de l’attaquant, le downloader peut être commandé afin de télécharger un autre programme malveillant. Ainsi, dans plusieurs autres emails en français détectés, certains downloaders ne téléchargeaient aucun code, mais étaient en attente.