HP révèle, dans une étude sur la sécurité de l’Internet des Objets, la vulnérabilité des montres connectées. Selon HP Fortify, 100% des montres connectées (smartwatches) testées présentent des failles de sécurité.

Les smartwatches gagnent en popularité en raison de leur côté pratique et des nouvelles fonctionnalités qu’elles proposent. En devenant des objets usuels, ces montres vont collecter de plus en plus d’informations personnelles sensibles, comme des données de santé. La possibilité de les connecter avec des applications disponibles sur smartphone risquent prochainement de leur donner accès à encore plus d’informations, comme par exemple les codes permettant d’ouvrir votre maison ou votre véhicule.

100% des montres testées recèlent d’importantes vulnérabilités

Dans le cadre d’une série d’études consacrée à la sécurité de l’Internet des Objets, HP a révélé les résultats de tests prouvant que les montres équipées de connexion réseau et de fonctions de communication représentent une nouvelle cible pour les cyberattaques. Cette étude, menée par HP Fortify, révèle que 100% des montres testées recèlent d’importantes vulnérabilités, comme par exemple des fonctions d’authentification insuffisantes, un manque de capacités de chiffrement, et des soucis dans la protection des données personnelles 1 . Dans ce rapport, HP recommande un certain nombre d’actions pour améliorer la sécurité dans la conception et l’utilisation des montres, à la maison ou dans son environnement de travail.

L’étude HP s’interroge ainsi sur la capacité des smartwatches à stocker et à sécuriser les données sensibles pour lesquelles elles ont été conçues. HP s’est appuyé sur HP Fortify on Demand pour évaluer 10 montres connectées à desapplications mobiles et un cloud Android ou iOS.

Les principales failles de sécurité

Cette étude révèle de nombreuses failles de sécurité parmi lesquelles les plus fréquentes et les plus faciles à corriger sont :

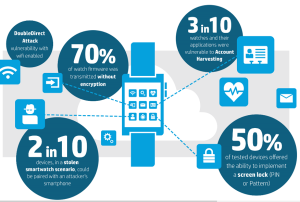

- L’insuffisance des fonctions d’autorisation et d’authentification des utilisateurs : chaque montre connectée testée était couplée à une interface sur téléphone mobile qui ne gérait pas l’authentification à deux facteurs, et qui ne verrouillait pas les comptes après 3 ou 5 saisies de mots de passe infructueux. Trois montres sur dix, c’est à dire 30%, étaient vulnérables aux tentatives de moisson de comptes utilisateurs, ce qui veut dire qu’un pirate informatique pourrait obtenir le contrôle de la montre et de ses données en profitant d’une politique de mots de passe faible, du non blocage des comptes, ou en énumérant des listes de comptes utilisateur potentiels.

- Le manque de chiffrement lors du transfert de données : le chiffrement lors du transport d’information est essentiel, dans la mesure où des informations personnelles sont envoyées vers de multiples destinations dans le cloud. Même si 100 pourcents des montres testées intégraient le chiffrement lors transport avec le protocole SSL/TLS, environ 40% des connexions vers le cloud restaient vulnérables à l’attaque POODLE, permettant l’utilisation d’outils de déchiffrement peu puissants, ou encore le protocole SSL v2.

- Interfaces peu sécurisées : 30% des montres testées utilisaient des interfaces web accessibles en mode cloud, et toutes présentaient des risques d’énumération de comptes utilisateur. Dans un test spécifique, 30% ont également révélé des risques d’énumération de comptes utilisateur depuis leurs applications sur mobile. Cette défaillance permet aux hackers d’identifier des comptes utilisateurs valides en s’appuyant sur les informations reçues via les mécanismes de réinitialisation de mots de passe.

- Logiciels et microcode peu sécurisés : 70% des montres ont révélé des failles dans la protection des mises à jour de microcode, comme par exemple la transmission en clair des mises à jour, sans chiffrer les fichiers. Cependant, plusieurs mises à jour étaient protégées par une signature, évitant ainsi l’installation d’un microcode contaminé. Même si des updates malicieuses ne peuvent être installées, le manque de chiffrement permet aux fichiers d’être téléchargés puis analysés.

- Soucis sur la protection des données personnelles : toutes les montres collectent des données personnelles – comme le nom, l’adresse, la date de naissance, le poids, le sexe, la fréquence cardiaque, et bien d’autres informations relatives à la santé de l’utilisateur. Si l’on rapproche ceci des problèmes relevés sur l’énumération des comptes utilisateur ou l’utilisation de mots de passe faiblement sécurisés sur certaines montres, le risque de diffusion des données personnelles depuis une montre connectée devient un problème réel.

Ne pas activer les fonctions de contrôle des accès sensibles

En attendant que les fabricants incorporent les dispositifs nécessaires permettant de mieux sécuriser leurs smartwatches, les utilisateurs sont priés d’examiner scrupuleusement les fonctions de sécurisation existantes avant de choisir un modèle de montre connectée. HP recommande aux utilisateurs de ne pas activer les fonctions de contrôle des accès sensibles, comme par exemple l’accès à leur domicile ou leur véhicule, sauf si un mécanisme d’autorisation performant est proposé par la montre. De plus, en activant la fonctionnalité passcode, en imposant des mots de passe sophistiqués et en introduisant une authentification à deux facteurs, il est possible d’éviter des accès frauduleux aux données. Au delà de la protection des données personnelles, ces mesures sont essentielles dès lors que la smartwatch va être utilisée dans un environnement de travail et connectée au réseau de l’entreprise.

Des conseils complémentaires sur la sécurisation des smartwatches sont disponibles dans le rapport : http://go.saas.hp.com/fod/internet-of-things

Ce premier rapport de la série sur l’Internet des Objets, 2014 HP Internet of Things Research Study, passe en revue le niveau de sécurité des 10 objets connectés les plus courants du marché. De plus, l’étude 2015 HP Home Security Systems Report examine les 10 systèmes les plus répandus en matière de protection connectée du domicile.

Méthodologie

Réalisée par HP Fortify, l’étude HP Smartwatch Security Study a utilisé la méthodologie HP Fortify on Demand IoT testing methodology, combinée avec des tests manuels et d’autres outils de test automatisés. Les équipements et les composants testés ont été évalués sur la base de l’outil OWASP Internet of Things Top 10 et des vulnérabilités spécifiques associées à chacune des 10 premières catégories.

Toutes les données et les tous les pourcentages inclus dans l’étude ont été extraits des tests menés sur les 10 montres évaluées. Malgré l’existence d’un nombre croissant de fabricants et de modèles de smartwatches, HP pense que les résultats obtenus sur cet échantillon de 10 modèles donne un bon indicateur du niveau de sécurité des smartwatches actuelles du marché.

http://go.saas.hp.com/fod/internet-of-things

(1) “HP Internet of Things Security Report: Smartwatches,” HP, Juillet 2015.