La plateforme hexagonale au chapeau blanc, YesWeHack, spécialisée dans le Bug Bounty, a récemment ajouté à son portefeuille de solutions un module de gestion de la surface d’attaque (Attack Surface Management – ASM). L’objectif est de permettre à ses utilisateurs de cartographier, en continu, leurs actifs exposés à Internet et de cocher les cinq cases du modèle de gestion continue de l’exposition aux menaces défini par le Gartner.

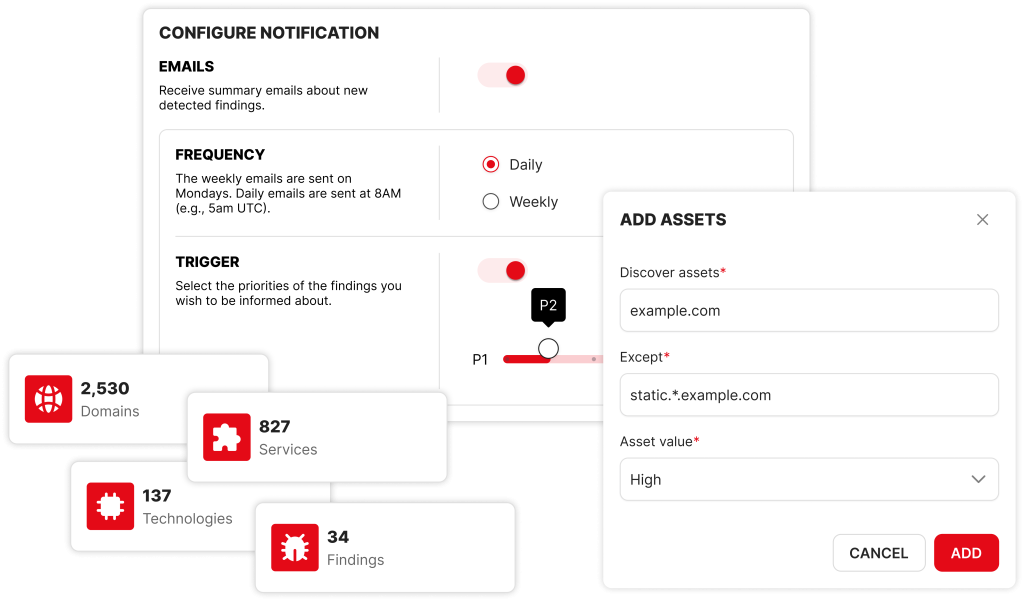

“C’est une chose qui nous taraude depuis longtemps déjà, mais nous avons toujours eu, dans la communauté de bug bounty, l’idée de lancer un outil de gestion de la surface d’attaque ”, assure Guillaume Vassault-Houlière, co-fondateur de Yes We Hack. Active dans une quarantaine de pays, la plateforme met en relation depuis 2015 hackers éthiques et organisations en mal de découvertes de vulnérabilités au sein de leurs applications web, de leurs API et de leur infrastructure qu’elle soit on prem ou dans le cloud public. “Nous avions déjà un portfolio assez complet avec un dispositif de divulgation de vulnérabilités, ou VDP, préconisée par le NIST, l’ENISA et la CISA (et prescrite par les normes ISO 29147 et ISO 30111) et une console d’administration pour centraliser la gestion des pentests. Avec ASM (Attack Surface Management) nous permettons aux utilisateurs de détecter leur exposition potentielle à toutes les vulnérabilités connues.”, détaille Guillaume Vassault-Houlière. L’outil attribue également automatiquement des niveaux de priorité à ces vulnérabilités en fonction de trois variables clés : la gravité (à l’aide de CVSS), l’exploitabilité dans la nature (à l’aide d’EPSS) et la valeur de l’actif affecté (attribuée manuellement par l’organisation cliente).”

Une gestion continue de l’exposition aux menaces

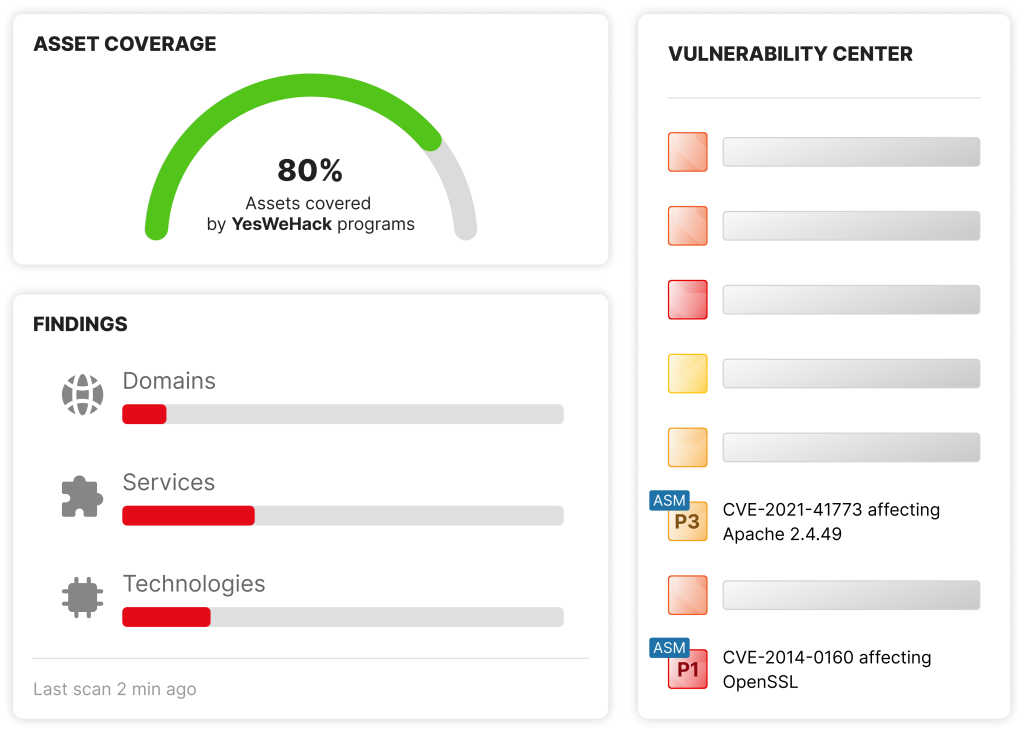

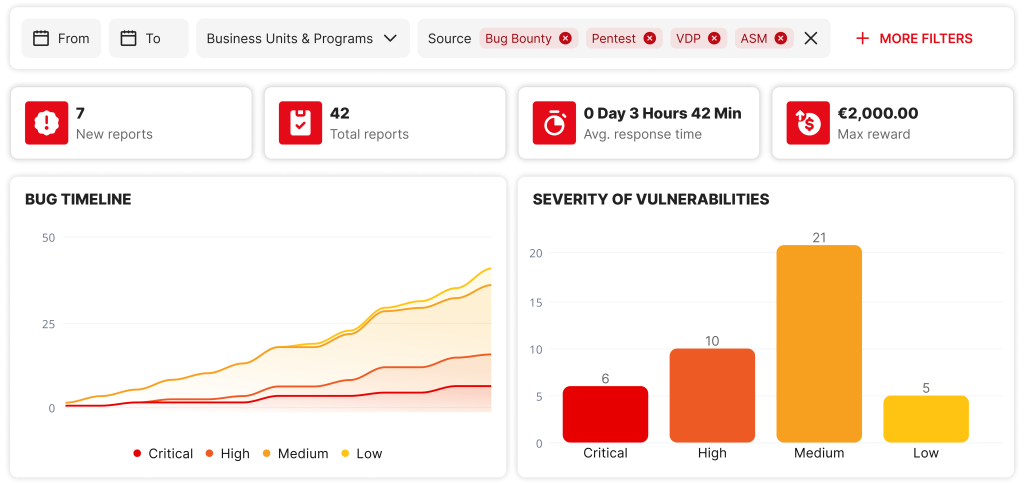

Dans les faits, l’ASM, immédiatement déployable s’intègre à la plateforme YesWeHack existante et bénéficie d’une nouvelle une expérience utilisateur optimisée. Les vulnérabilités différentes sources y compris celles remontées par l’analyse automatisée par l’ASM, les programmes de Bug Bounty, les pentests traditionnelset les politiques de divulgation des vulnérabilités (VDP), sont donc nativement intégrées dans la même interface.

|

|

|

|

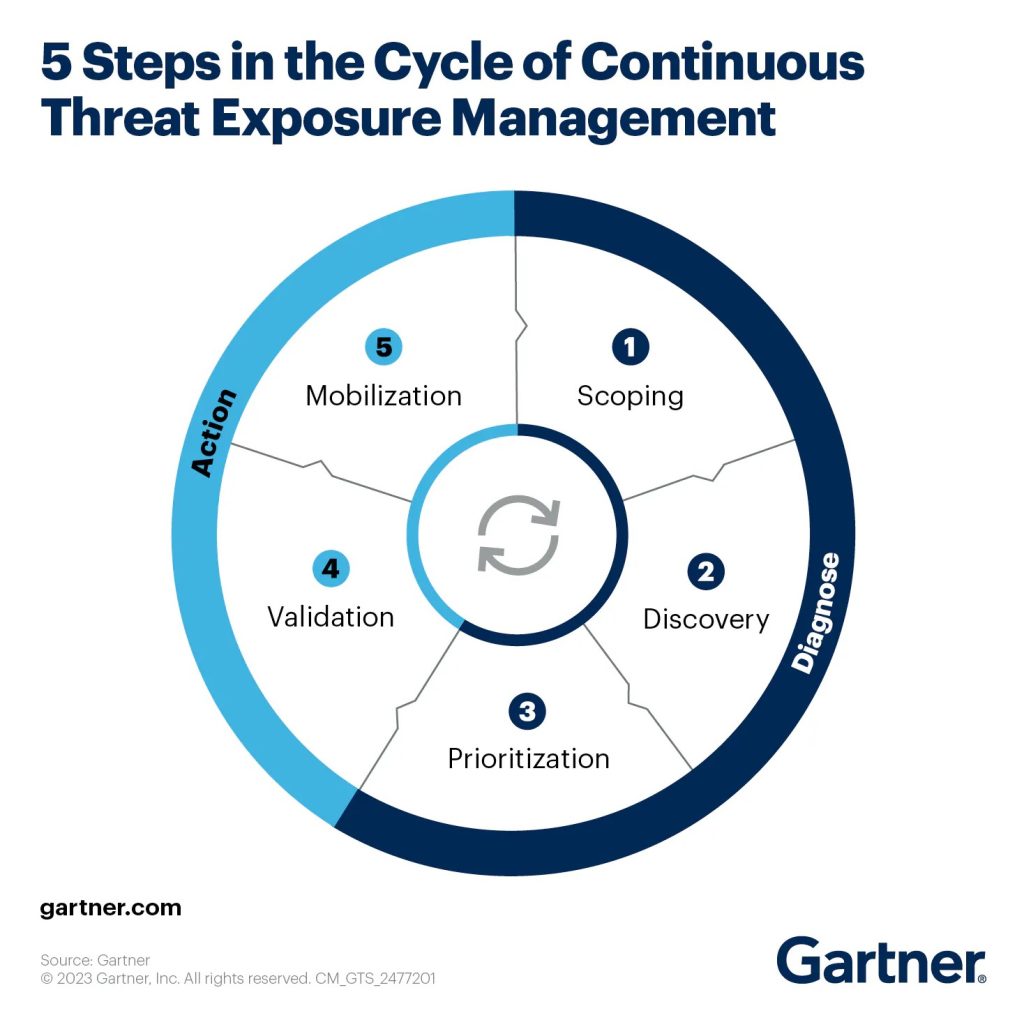

“L’idée est de fournir une approche unifiée, complète et basée sur le risque pour les tests de sécurité.”; précise Guillaume Vassault-Houlière. Avec cette nouvelle fonctionnalité, YesWeHack coche désormais les toutes les cases du modèle de gestion continue de l’exposition aux menaces (CTEM) du Gartner au travers de 5 phases opérationnelles :

- Champ d’application : Déclaration des noms de domaine et des plages/adresses IP

- Découverte : Détection des sous-domaines connexes, des services accessibles, des technologies associées, puis détection en continu de tout actif en ligne nouvellement ajouté

- Priorisation : Attribution de scores de priorité générés automatiquement et basés de manière transparente sur la gravité, l’exploitabilité et la valeur de l’actif (criticité métier).

- Validation : Confirmation ou rejet d’une découverte comme exploitable dans l’ environnement client.

- Mobilisation : Accès aux rapports de vulnérabilité de toutes les sources : édition, partage, attribution et suivi.

| Caractéristiques principales de l’ASM |

|---|

|

Prochaine étape : une cartographie des actifs mis à l’épreuve

“Nous travaillons sur une nouvelle fonctionnalité qui sera ajoutée dans les prochains mois pour aider les utilisateurs de l’ASM à piloter leurs campagnes de tests plus efficacement. Concrètement, une fonction de couverture affichera les actifs découverts et soumis à des tests automatisés, mais aussi ceux qui font l’objet d’un pentest ou d’un programme de Bug Bounty. Le module indiquera également le niveau de couverture par les différentes méthodes de tests ainsi que paractifs ”, termine Guillaume Vassault-Houlière.