Mardi 8 août, la Commission électorale britannique, organisme de surveillance des élections au Royaume-Uni, a publié une note révélant qu’elle avait été victime d’une « cyberattaque complexe » susceptible d’affecter des millions d’électeurs.

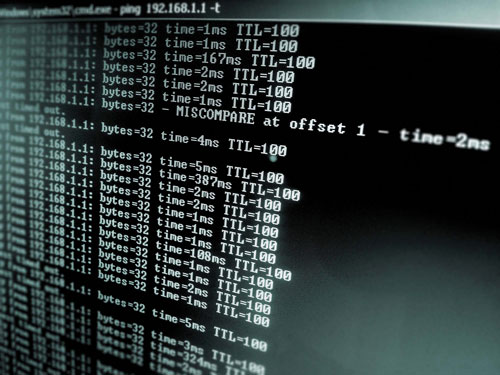

La Commission électorale a déclaré que des « acteurs hostiles », non spécifiés, avaient réussi à accéder à des copies de listes électorales depuis le mois d’août 2021. Les registres tels qu’au moment de la cyberattaque comprenaient le nom et l’adresse de toute personne inscrite à un bureau de vote entre 2014 et 2022 au Royaume-Uni, ainsi que les noms des personnes inscrites en tant qu’électeurs étrangers. Les cybercriminels ont également pénétré dans les e-mails et « systèmes de contrôle » de la commission, alors que l’attaque n’a été découverte qu’en octobre de l’année dernière.

La commission déclare qu’il est difficile de prédire exactement combien de personnes pourraient être touchées, mais elle estime que le registre contient les détails d’environ 40 millions d’électeurs.

Pour Xavier Daspre, directeur technique de Proofpoint France, « La nouvelle selon laquelle la Commission électorale britannique aurait exposé les données de millions d’électeurs est une violation importante de cybersécurité à laquelle, à vrai dire, nous aurions dû nous y attendre. La fragilité des systèmes d’information des démocraties est devenue de plus en plus évidente ces dernières années, il n’est donc pas surprenant de voir un acteur de la menace assez compétent et furtif, chercher à évaluer et potentiellement saper les processus de vote. Cela n’enlève rien à la gravité de l’événement, et nous avons de la chance que la commission électorale du Royaume-Uni affirme que cela ‘n’a eu d’impact sur aucune élection, ni sur le statut d’inscription de qui que ce soit’. Ceci étant dit, cela reste toujours un incident grave, car saper le processus démocratique pourrait conduire à des changements sociétaux incontrôlés et catastrophiques ».

Les élections passées nous ont montré que les cybercriminels ciblent agressivement les infrastructures critiques du gouvernement pour accéder à des informations sensibles et causer des dommages généralisés. Cette fuite de données au Royaume-Uni nous rappelle que ce type d’évènements, d’importance nationale, est tout à fait privilégié par les cybercriminels de tout bord.

Pendant la campagne présidentielle française, en 2017, 15 Go de données avaient été volées (dont 21 075 mails), publiés et relayés par une armée de trolls sur les réseaux sociaux, le hashtag #MacronLeaks faisant son apparition dans près d’un demi-million de tweets en l’espace de vingt-quatre heures (IRSEM). Le risque est donc avéré, comme en témoigne l’inculpation de six officiers du GRU (renseignement militaire russe) par le ministère américain de la Justice, pour leur implication dans une série de cyberattaques mondiales, y compris celles de spear phishing ciblant les élections présidentielles françaises de 2017, et attribuées à l’officier Anatoliy Sergevich Kovalev. Bien que les candidats n’aient pas abordé publiquement cette question, l’action en justice démontre que le risque est réel et omniprésent.

Au Royaume-Uni, il est évident que les cybercriminels tiraient pleinement parti de la structure vulnérable et décentralisée du système électoral afin d’avoir accès à autant d’informations que possible.

Xavier Daspre estime que « avec l’accès à cette masse d’informations sur les électeurs, les attaquants ont à présent la possibilité et les moyens de diffuser subtilement de la désinformation aux 40 millions de citoyens de la base de données, ce qui renforce leur vision du monde et amplifie la discorde. Ils peuvent également manipuler les informations au sein de ces systèmes afin de créer la méfiance, en remettant en question l’authenticité et l’exactitude des données des électeurs, ou même, dans le pire des cas, des votes eux-mêmes ».

Selon Proofpoint, bien que nous ne puissions pas être certains de leur motif, de ce qu’ils ont appris ou de ce que l’attaquant cherchait vraiment, dans ce cas, « les attaquants ont eu accès aux systèmes électoraux pendant un certain nombre de mois, ce qui indique qu’ils étaient à la recherche d’autre chose que d’un gain financier rapide, motif pourtant le plus courant des attaques. Plus un attaquant reste longtemps, non détecté, dans un réseau, plus il peut causer de dégâts ».