(AFP) – Les agences de cybersécurité de sept États occidentaux (États-Unis, Australie, Canada, Royaume-Uni, Allemagne, France et Nouvelle-Zélande), dont l’ANSSI française, ont publié ensemble mercredi un mode d’emploi pour contrer le redoutable groupe russophone de hackers LockBit, dont les rançongiciels font des ravages depuis trois ans.

Pour la première fois, l’ANSSI a participé à une initiative internationale pour faire le point sur les méthodes du rançongiciel LockBit et les moyens de s’en protéger, à destination des organisations et entreprises des pays alliés. Derniers exemples en date en France, LockBit est soupçonné d’avoir hacké l’agence Voyageurs du Monde, en faisant fuiter près de 10 000 scans de passeports, et d’avoir bloqué les hôpitaux de Corbeil-Essonnes et Versailles

fin 2022.

fin 2022.

Lire aussi...

L'article de la semaine

Le groupe de ransonware le plus actif au monde

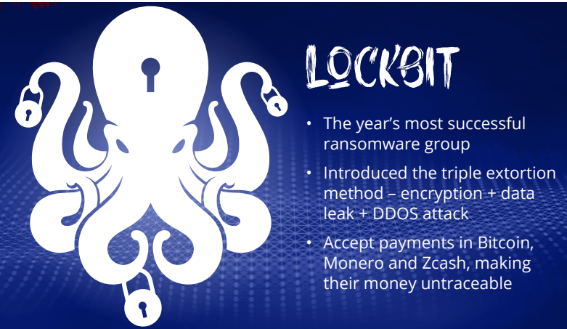

Apparu début 2020, LockBit et ses affiliés – des pirates indépendants qui utilisent ses logiciels en lui versant un pourcentage des rançons obtenues – est le groupe le plus actif de ransonware au monde. Leur technique est éprouvée: ils bloquent des données des victimes et exigent une rançon pour les débloquer. Ceux qui refusent voient leurs données non seulement bloquées, mais aussi revendues sur le dark web. LockBit est responsable de 16 % à 27 % des demandes de rançons en fonction des pays, selon la note conjointe des agences.

Les États-Unis ont recensé 1 700 attaques de LockBit depuis 2020 et 91 millions de dollars de rançons versées. En France, LockBit a été à l’origine de 27% des demandes de rançons en 2022 et 2023 et l’ANSSI a traité 69 piratages attribués au groupe. Dans les pays sous revue, 1 653 victimes présumées ont été repérées sur des sites de données volées.

Techniques d’attaques et logiciels utilisés

Dans leur note, les sept agences recensent toutes les techniques d’attaques et les logiciels qu’ils utilisent, ainsi qu’un série de conseils pour se protéger. Elles citent ainsi des logiciels aux noms évocateurs comme “chiens de sang”, “poignard dans le dos” ou “armure de chauve-souris” et autres outils capables par exemple de récupérer des mots de passe, désactiver des pare-feu ou scanner un système pour en détecter les failles.

Une telle coopération “permet d’être plus exhaustif, de partager les connaissances, de se mettre d’accord sur les mesures techniques à prendre et de comparer la situation entre pays, ce qui augmente les chances de parer les attaques”, a expliqué à l’AFP Mathieu Feuillet, sous-directeur opérations de l’ANSSI.

Une telle coopération “permet d’être plus exhaustif, de partager les connaissances, de se mettre d’accord sur les mesures techniques à prendre et de comparer la situation entre pays, ce qui augmente les chances de parer les attaques”, a expliqué à l’AFP Mathieu Feuillet, sous-directeur opérations de l’ANSSI.

Depuis janvier 2020, LockBit et ses affiliés ont attaqué des organismes dans les services financiers, l’alimentation et l’agriculture, l’éducation, l’énergie, les services gouvernementaux et d’urgence, la santé, l’industrie et les transports.