L’agence de cybersécurité américaine prévient qu’elle a connaissance de rapports open source décrivant une attaque supply chain contre le logiciel 3CX et ses clients.

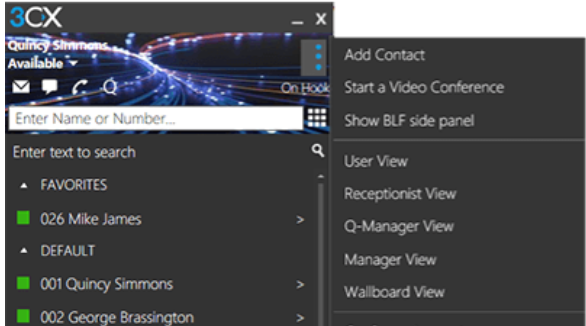

Selon les rapports, 3CXDesktopApp, une application de conférence vocale et vidéo, a été infectée par un cheval de Troie, ce qui pourrait conduire à des attaques en plusieurs étapes contre les utilisateurs utilisant l’application vulnérable.

CISA exhorte les utilisateurs et les organisations à examiner les rapports de CrowdStrike (Falcon Platform Detects and Prevents Active Intrusion Campaign Targeting 3CXDesktopApp Customers) et de SentinelOne (SmoothOperator | Ongoing Campaign Trojanizes 3CXDesktopApp in Supply Chain Attack) “pour plus d’informations et à rechercher les indicateurs de compromission (IOC) répertoriés pour une activité malveillante potentielle” :

Le RSSI de 3CX, Pierre Jourdan, a réagi et expliqué dans un billet de blog : “Nous avons le regret d’informer nos partenaires et clients que notre application Electron Windows livrée dans la mise à jour 7, numéros de version 18.12.407 et 18.12.416, inclut un problème de sécurité. Les éditeurs d’antivirus ont signalé l’exécutable 3CXDesktopApp.exe et, dans de nombreux cas, l’ont désinstallé. Les numéros de version 18.11.1213, 18.12.402, 18.12.407 et 18.12.416 de l’application Electron Mac sont également concernés.”

Une attaque ciblée…

“Le problème semble être l’une des bibliothèques groupées que nous avons compilées dans l’application Windows Electron via GIT. Nous étudions toujours la question pour être en mesure de fournir une réponse plus approfondie plus tard dans la journée.”

Le RSSI explique avoir pris la mesure suivante : “Les domaines contactés par cette bibliothèque compromise ont déjà été signalés, la majorité ayant été supprimée pendant la nuit. Un référentiel github qui les répertoriait a également été fermé.”

Il explique également qu’il s’agit d’une attaque ciblée d’une menace persistante avancée, “peut-être même parrainée par un État“, et complexe avec un choix précis des victimes du logiciel malveillant. La grande majorité des systèmes, bien qu’ils aient ce fichier dormant, n’ont en fait jamais été infectés, indique-t-il.

Une nouvelle app Windows en cours

L’entreprise travaille sur une nouvelle application Windows “propre”, qui sera délivrée avec un nouveau certificat. Elle suggère à ses clients d’utiliser son application PWA (client Web) à la place. “L’application PWA est entièrement basée sur le Web et fait 95% de ce que fait l’app Electron. L’avantage est qu’elle ne nécessite aucune installation ou mise à jour et que la sécurité Web Chrome est appliquée automatiquement.” A retrouver ici.

Un porte-parole de 3CX a indiqué à Cybersécurité Solutions/ Solutions Numériques que c’est le spécialiste en cybersécurité Mandiant qui a été dépêché pour enquêter sur l’attaque.