La cybersécurité aura fait la Une de la presse durant toute cette année 2022. Au plus proche de nous, avec les attaques de mairies et d’hôpitaux dans l’Hexagone, jusqu’aux cyberévénements liés à la guerre entre la Russie et l’Ukraine.

Les années se suivent et se ressemblent pour les acteurs publics et les entreprises. Après divers mairies et établissements de santé dont le CHU de Dijon en 2021, c’est le Centre Hospitalier Sud Francilien (CHSF) qui a été lourdement touché par une cyberattaque fin aout. Très médiatisée, cette attaque est emblématique du ravage des ransomwares sur des acteurs dépourvus de défenses suffisamment solides. Le scénario est désormais classique : un ransomware qui paralyse pour une bonne partie le système d’information de l’hôpital, exfiltre le plus de données possible. L’attaque a donné lieu par la suite à une publication publique d’une partie des données, un moyen de pression du groupe de pirates pour obtenir tout ou partie de la rançon.

2022 a montré que nul n’est à l’abri du chaos

Le secteur public n’a pas été la seule cible, loin de là. Les PME sont bien souvent des victimes de grandes campagnes de phishing dont les conséquences à court ou moyen terme peuvent être terribles. Une étude de l’assureur Stoïk montre que 60 % des PME attaquées font faillite. Illustration de cette menace, en 2022, le constructeur de cloisons de bureaux Clestra a déposé son bilan après une cyberattaque. De même, la célèbre enseigne de mode Camaïeu avait été victime d’une cyberattaque en 2021 qui lui avait fait perdre 40 millions d’euros. Preuve, s’il en faut encore, qu’une cyberattaque “réussie” sur une entreprise déjà fragilisée peut clairement précipiter sa fin. Même les Etats peuvent être déstabilisés, comme ce fut le cas du Costa Rica qui a été placé en état d’urgence à la suite de cyberattaques élevées contre les systèmes nationaux du gouvernement.

Des entreprises matures se font piéger

Des entreprises que l’on estime très matures sur la question cyber peuvent se faire piéger. Ce fut le cas d’Okta qui a été compromis par le groupe Lapsus$ dans le but de mener une “Supply Chain Attack” sur ses clients. Selon l’éditeur, seuls deux de ses clients auraient été touchés par cette attaque. Autre exemple tout aussi édifiant, celui d’Uber dont les comptes AWS et Slack ont été compromis grâce à la technique dite de “MFA Fatigue”. Le hacker, âgé de 18 ans, a simplement multiplié les demandes de vérification de connexions multifacteurs auprès des collaborateurs de l’entreprise jusqu’à ce que l’un d’entre eux lui livre les informations qui lui ont permis de se connecter au VPN interne.

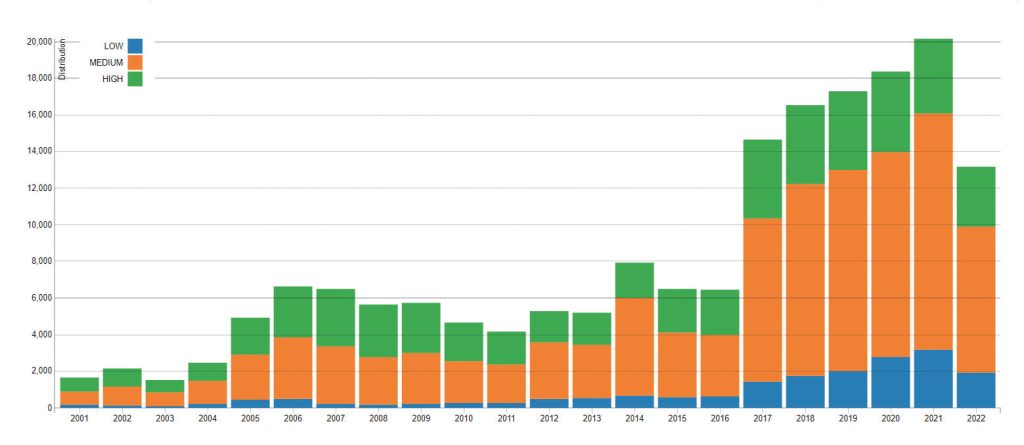

Le flot ininterrompu des vulnérabilités

L’année 2021 s’était achevée avec la découverte de la monumentale vulnérabilité CVE-2021-44228 dans la bibliothèque Apache Log4j, une faille qui allait donner des cheveux blancs à de nombreux RSSI tant cette librairie est présente dans de nombreuses solutions logicielles.

Comme chaque année, 2022 a été marquée par la découverte d’un nombre considérable de vulnérabilités. Parmi celles qui ont été particulièrement médiatisées figure Follina, affligeant le logiciel Microsoft Support Diagnostic Tool. Cette “Zero Day” a été activement exploitée depuis Microsoft Word, notamment par un groupe chinois à l’encontre de l’administration du Tibet selon les analystes de ProofPoint.

Même constat pour la faille découverte en octobre concernant les firewalls et les proxy Web de Fortinet. Celle-ci affectait l’interface d’administration, ce qui permettait un contournement de l’authentification des administrateurs. Particulièrement critique, elle a été effectivement exploitée par des attaquants. Citons encore une CVE avec le score de sévérité de 9,8/10 portant sur Zimbra Collaboration Suite (ZCS). Cette faille de sécurité donnait la possibilité à un attaquant d’accéder aux e-mails des utilisateurs, les effacer, mais aussi de se livrer à une falsification d’identité pouvant conduire à des escroqueries.

Enfin, l’année s’est achevée sur une nouvelle brèche portant sur OpenSSL. Tous les RSSI se souviennent encore du tristement célèbre Heartbleed de 2012. Deux vulnérabilités d’un haut niveau de sévérité ont été découvertes dans OpenSSL V3.0.0. Celles-ci ont été corrigées en novembre dernier.

Des fusions/acquisitions en dents de scie

Après une année 2021 de tous les records sur le front des fusions/ acquisitions, l’année 2022 s’annonçait au beau fixe pour les investisseurs. La géopolitique et surtout une économie vacillante allaient rapidement refroidir l’ardeur du plus grand nombre. L’opération la plus significative fut sans nul doute l’acquisition de Mandiant par Google pour 5,4 milliards de dollars. Annoncée en mars, l’opération a été finalisée en septembre. Le savoir-faire de Mandiant sera précieux pour aider Google Cloud à rassurer les entreprises qui lui confient leurs données, et accessoirement muscler son offre Chronicle. Un nouveau signe de la montée en puissance des GAFAM dans la cybersécurité.

Une année marquée par l’actualité cyber

En France, on peut noter la cession de Rohde & Schwarz Cybersecurity France au groupe néerlandais Total Specific Solutions (TSS), un acteur qui multiplie les acquisitions d’éditeurs de logiciels à travers l’Europe. Rohde & Schwarz Cybersecurity France (ex-DenyAll) a été rebaptisée Ubika. Néanmoins, c’est l’acquisition d’Alsid qui a fait le plus de bruit dans le landerneau de la cybersécurité. La pépite française, fondée par des transfuges de l’ANSSI, est passée sous le giron de l’américain Tenable. Une acquisition qui a été perçue par beaucoup comme une perte de souveraineté pour l’écosystème national.

Ce souci de souveraineté est tout particulièrement prégnant dans le domaine du Cloud. Après une première vague de fournisseurs certifiés entre 2020 et 2022 (Outscale, Worldline, Cloud Temple, puis Oodrive et OVH), de nouveaux acteurs veulent s’imposer sur ce marché encore en devenir du “Cloud de confiance”.

Orange, Capgemini et Microsoft avaient ouvert le bal fin 2021 avec l’annonce de Blue, un Cloud de confiance qui doit mettre à disposition des entreprises les technologies Azure sans les exposer au Cloud Act américain. Le 30 juin, Thales et Google Cloud officialisaient la création de S3ns, alors qu’en octobre Atos se tournait vers AWS pour annoncer à son tour un Cloud de confiance. Enfin, le dernier acte de la pièce a été la création de Numspot, le rejeton tricolore de Docaposte, filiale de La Poste, de Dassault Systèmes, de Bouygues Telecom et de la Banque des Territoires. La qualification SecNumCloud de ces services devrait permettre de faire le tri entre le bon grain et l’ivraie.

2023 s’annonce encore chargé en actualité, avec de multiples chantiers pour l’ANSSI. Ce sera notamment celui de la transposition dans le droit français de NIS 2 qui devrait pousser de nombreuses entreprises françaises à accélérer leur montée en maturité sur la cybersécurité dans un contexte économique et géopolitique particulièrement chaotique.